Pratiques de sécurité

Nous pensons que toutes les équipes ont le potentiel de réaliser de grandes choses. Notre mission est de libérer le potentiel de toutes les équipes, quels que soient leur taille et leur secteur, et d'aider à faire progresser l'humanité grâce à la puissance des logiciels.

Nous savons que votre mission est aussi importante pour vous que pour nous, et l'information est au cœur de toutes nos entreprises et de nos vies. C'est pourquoi nous plaçons la confiance des clients au centre de tout ce que nous entreprenons, et la sécurité est notre priorité absolue. Nous sommes transparents sur notre programme de sécurité, afin que vous vous sentiez informés et en sécurité pour utiliser nos produits et services.

Découvrez-en plus sur notre approche de la sécurité et sur la manière dont les clients peuvent jouer leur rôle.

Les informations sur cette page s'appliquent aux produits Atlassian Cloud, Jira, Confluence et Bitbucket, sauf indication contraire.

Notre approche de la sécurité

Dans cette section, nous abordons l'approche Atlassian de la sécurité. Celle-ci couvre les mesures clés que nous prenons et les contrôles que nous implémentons dans un certain nombre de domaines liés à la sécurité (notamment nos plateformes basées dans le cloud), ainsi que les processus en place pour nous assurer que nous développons des produits aussi sécurisés que possible pour nos clients et utilisateurs.

Notre philosophie en matière de sécurité

Notre approche de la sécurité est axée sur plusieurs thèmes fondamentaux :

- Donner l'exemple à nos pairs en matière de sécurité du cloud et des produits

- Répondre à toutes les exigences des clients en matière de sécurité du cloud et dépasser celles fixées par les normes et certifications de sécurité dans le secteur

- Nous montrer ouverts et transparents sur nos programmes, processus et métriques. Cela implique de partager notre parcours et d'encourager les autres fournisseurs de cloud à faire de même, mais aussi de définir de nouvelles normes pour les clients

Dans cette section, nous mettons en évidence l'éventail de mesures et d'initiatives en place pour concrétiser cette philosophie telle que couverte par ces thèmes clés.

Nous sommes également fiers du fait que beaucoup de nos produits phares soutiennent nos processus et workflows quotidiens internes chez Atlassian et constituent un élément essentiel de ces derniers. Par exemple, nos apps Jira et Confluence constituent des piliers de notre approche de gestion des incidents et de nos programmes de gestion des vulnérabilités. Cela signifie que nous nous investissons dans la sécurisation de nos produits non seulement parce que « Ne pas baratiner les clients » est l'une de nos valeurs clés, mais aussi parce que nous utilisons nous-mêmes ces produits.

Notre équipe

La plupart des entreprises seraient du même avis, mais nous sommes extrêmement fiers de notre équipe de sécurité. Nous sommes convaincus que nous avons recruté et formé une équipe constituée de certains des talents les plus brillants du secteur. Notre équipe de sécurité est pilotée par notre CISO basé à San Francisco et comprend plus de 100 personnes dans nos bureaux de Sydney, d'Amsterdam, de Bangalore, d'Austin, de Mountain View, de San Francisco et de New York (quelques-uns de ses membres travaillent à distance). L'équipe ne cesse de s'agrandir, ce qui montre bien la priorité qu'Atlassian accorde à la sécurité. Nous avons plusieurs équipes subordonnées, notamment :

- Sécurité des produits : chargée de la sécurité de nos produits et plateformes

- Sécurité de l'écosystème : chargée de la sécurité de notre Marketplace et de nos extensions

- Veille de sécurité : chargée d'identifier les incidents de sécurité et d'y répondre

- Équipe rouge : chargée d'émuler les adversaires et d'assurer la veille de sécurité

- Architecture de sécurité : chargée de définir les exigences de sécurité applicables à nos produits et plateformes

- Sécurité d'entreprise : chargée de notre sécurité interne en ce qui concerne le réseau et les apps d'entreprise

- Confiance : chargée de suivre les attentes des clients et d'y répondre, mais aussi de créer de la transparence sur nos processus et pratiques

- Développement et SRE : chargée de développer et d'exécuter les outils pour l'équipe de sécurité

- Sensibilisation et formation : chargée de s'assurer que nos employés et partenaires savent comment travailler en toute sécurité

Alors que notre équipe de sécurité continue de se développer, tous les employés Atlassian font partie intégrante de notre mission qui vise à renforcer la sécurité, et tous en ont conscience durant toute leur carrière au sein d'Atlassian. Nous voulons donner l'exemple à nos pairs en matière de sécurité dans le cloud, répondre à toutes les exigences des clients à cet égard, dépasser les exigences de toutes les normes et certifications de sécurité du secteur, et être fiers de publier des informations sur les mécanismes que nous mettons en place pour protéger les données client. Nos objectifs et notre vision sont clairs pour l'ensemble de nos employés durant toute leur carrière au sein d'Atlassian.

Programmes supplémentaires mis en place pour soutenir la sécurité

Même si nous nous concentrons sur les principes fondamentaux de la sécurité, nous avons également mis en place tout un éventail de programmes pour nous assurer que notre approche de la sécurité demeure vaste et proactive, notamment :

Security Champions Program

Au sein de nos équipes produit et de service, nous avons nommé des responsables de la sécurité qui sont chargés de présenter les principales initiatives de sécurité à leurs pairs de manière continue et de s'assurer que la communication avec notre équipe de sécurité centrale est aussi ouverte que possible. Ainsi, la sécurité reste au cœur des préoccupations de notre organisation.

Security Detections Program

Notre Security Detections Program complète les processus de réponse aux incidents d'Atlassian. Nous avons mis en place un programme distinct, intégré à notre processus standard de gestion des incidents, afin de mener des recherches et d'émettre des alertes de façon proactive pour les types d'incident que nous rencontrons aujourd'hui, mais aussi pour les menaces auxquelles nous ferons face à l'avenir.

Programme Bug Bounty

Notre programme Bug Bounty est toujours reconnu comme l'un des meilleurs du secteur et nous permet de faire appel à une communauté de confiance constituée de dizaines de milliers de chercheurs afin de tester nos produits en permanence et de signaler toutes les vulnérabilités identifiées.

Amélioration continue de notre programme de sécurité

Nous avons l'intention de veiller à ce que notre programme de sécurité demeure à l'avant-garde et de donner l'exemple à nos pairs dans le secteur. Pour ce faire, nous devons constamment évaluer notre approche actuelle de la sécurité (notamment par rapport à nos pairs) et identifier les possibilités d'amélioration.

À cette fin, nous avons entrepris (et continuerons d'entreprendre) de nombreuses évaluations de la maturité de notre programme de sécurité en faisant appel à des sociétés de conseil en sécurité indépendantes et réputées. En 2020, nous avons également demandé à nos pairs d'évaluer notre programme global de confiance et de sécurité. Nous tirons parti des résultats de ces processus, y compris leurs recommandations clés, pour combler les lacunes relevées et saisir les possibilités d'amélioration.

Nous avons également défini une série de programmes couvrant nos diverses capacités en matière de sécurité, comme la sécurité des produits et la veille de sécurité, afin d'orienter nos processus d'amélioration internes. Nous avons défini des indicateurs pour soutenir chacun de ces programmes que nous passons en revue avec l'aide de notre équipe de gestion de la sécurité. Nous utilisons ces indicateurs pour identifier et cibler les domaines d'amélioration pour chacune de nos capacités principales.

Plus d'informations

Ce document donne un aperçu général de notre approche de la sécurité. Vous trouverez plus d'informations sur notre programme de sécurité sur l'Atlassian Trust Center. Nous proposons également tout un éventail de livres blancs dédiés aux différents domaines de notre programme de sécurité, notamment :

- Comment Atlassian gère les données des clients

- Notre approche en matière de tests de sécurité externes

- Notre approche de la gestion des incidents de sécurité

- Notre approche de la gestion des vulnérabilités

- Responsabilités partagées en matière de sécurité dans le cloud

- Notre système ATMS (Atlassian Trust Management System)

- Politiques Atlassian en matière de sécurité et de technologie

Sécurisation de notre environnement interne

Une approche efficace de la sécurité commence par la sécurisation de nos propres ressources, notamment nos environnements internes. Pour y parvenir, nous prenons un certain nombre de mesures.

Intégration de la sécurité à notre architecture réseau

Atlassian adopte une approche multicouche de la sécurité pour ses réseaux. Nous implémentons des contrôles à chaque couche de nos environnements cloud, en divisant notre infrastructure par zones, environnements et services. Nous avons mis en place des restrictions de zone, notamment : limitation du trafic dans les bureaux, données client, CI/CD et réseaux DMZ. Nous avons cloisonnons également l'environnement pour limiter la connectivité entre les environnements de production et hors production, et les données de production ne sont pas répliquées en dehors des environnements de production. L'accès aux réseaux et services de production n'est possible qu'à partir de ces mêmes réseaux, par exemple seul un service de production peut accéder à un autre service de production.

Les services doivent être explicitement autorisés à communiquer avec d'autres services par le biais d'une liste verte d'authentification. Nous contrôlons l'accès à nos réseaux sensibles par le biais d'un routage de cloud privé virtuel (VPC), de règles de pare-feu et de réseaux définis par logiciel. Toutes les connexions à ces réseaux sont chiffrées. Nous avons également mis en place des systèmes de détection des intrusions dans nos bureaux et nos réseaux de production pour identifier les compromissions potentielles.

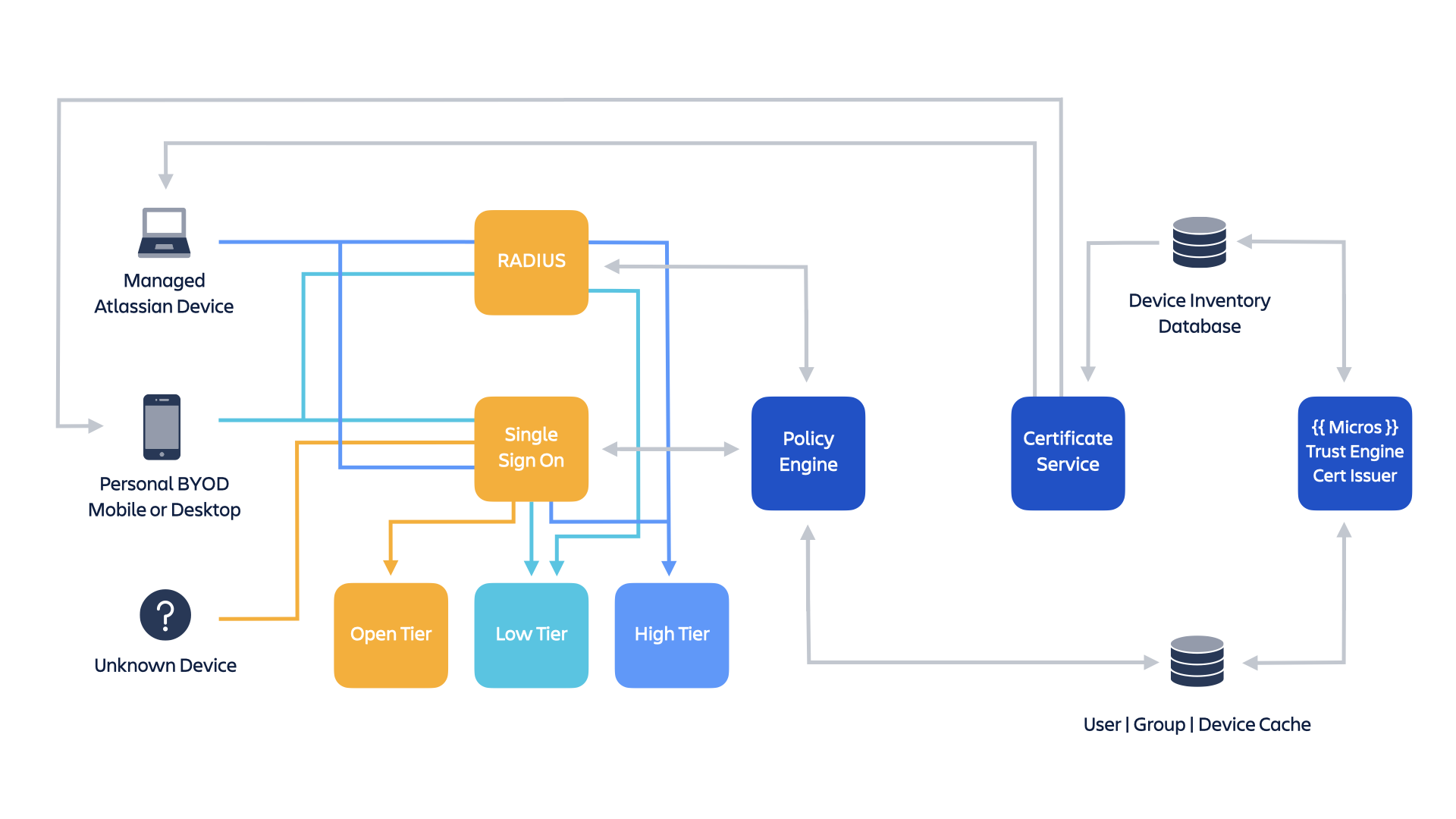

Sécurisation de l'accès à nos réseaux par le biais de l'approche « Zero Trust »

Atlassian sécurise l'accès à son réseau d'entreprise, à ses apps internes et à ses environnements cloud grâce à un concept appelé « Zero Trust ». Autrement dit, le principe fondamental de l'approche « Zero Trust » est le suivant : « Ne jamais faire confiance, toujours vérifier ».

« Zero Trust » se détache des approches traditionnelles de la sécurité réseau qui reposent uniquement sur l'authentification d'un utilisateur pour déterminer s'il peut ou non accéder aux ressources de notre réseau. Une telle approche entraîne le risque qu'un appareil non fiable et non sécurisé compromette la sécurité. Par conséquent, de nombreuses organisations commencent à migrer vers un modèle dans lequel seuls les appareils de confiance sont en mesure d'accéder à leur réseau en utilisant des approches telles que les technologies de gestion des appareils mobiles ou en limitant l'accès au niveau du réseau à une liste d'appareils connus.

Bien qu'utiles, ces approches manquent de granularité. L'approche « Zero Trust » d'Atlassian garantit vraiment que la décision autorisant ou non les utilisateurs à accéder aux ressources et services sur nos réseaux repose non seulement sur leurs identifiants d'authentification, mais aussi sur une stratégie dynamique qui prend en compte une série de facteurs pour refuser ou autoriser l'accès aux ressources en fonction de la configuration de sécurité de l'appareil de l'utilisateur (quel que soit son emplacement).

Pour faire simple, nous avons créé trois tiers de ressources (en fonction de leur criticité relative et de leur sensibilité) sur notre réseau qui servent de base à l'approche « Zero Trust » :

- Tier Ouvert : tout utilisateur d'entreprise qui s'authentifie avec succès sur notre réseau peut accéder à ces services

- Tier Faible : l'accès à ces ressources est uniquement possible pour un utilisateur d'entreprise authentifié qui accède à notre réseau à partir d'un appareil d'entreprise fiable (appareils détenus et gérés par Atlassian) ou d'un BYOD géré (appareil personnel inscrit au programme MDM d'Atlassian)

- Tier Élevé : ces ressources ne sont disponibles que lorsqu'un utilisateur d'entreprise authentifié y accède à partir d'un appareil d'entreprise émis par Atlassian. L'accès à nos services de production à partir de notre réseau d'entreprise n'est possible que via un appareil appartenant au tier Élevé et permettant l'authentification SAML

L'implémentation de l'approche « Zero Trust » par Atlassian fait appel à un éventail de processus, de services et de composants automatisés. Dans les grandes lignes :

- Les utilisateurs authentifiés sur des appareils BYOD d'entreprise ou gérés reçoivent un certificat émis par notre service Trust Engine. Le certificat inclut des métadonnées qui indiquent s'il s'agit d'un appareil BYOD ou d'entreprise. Il est déployé sur des appareils à l'aide de nos solutions de gestion des terminaux et réédité (ou révoqué) régulièrement.

- Lorsqu'un utilisateur s'authentifie, il doit présenter son certificat à notre infrastructure. Les informations du certificat sont utilisées pour contrôler la validité du compte de l'utilisateur et le type d'appareil dont il dispose. Sur la base de ces informations, l'utilisateur est dirigé vers notre tier Faible où son accès au réseau et aux apps est restreint, ou vers notre tier Élevé. Les appareils connectés au réseau d'Atlassian sont interrogés toutes les heures et recoupés avec nos solutions de gestion des terminaux pour déterminer la propriété, la sécurité de l'appareil et la configuration de sécurité appliquées. Cela inclut la garantie que les appareils répondent aux exigences minimales, y compris pour les programmes malveillants, le chiffrement ou encore les versions du système d'exploitation.

- Une base de données centrale est mise à jour avec des informations sur la conformité des appareils utilisateur. Cela permet de déterminer si les utilisateurs se verront accorder ou refuser l'accès aux ressources de notre réseau. Les appareils marqués comme non conformes verront leur connexion à notre réseau interrompue.

Atlassian a rédigé un article séparé décrivant sa philosophie et l'implémentation d'une architecture « Zero Trust ».

Gestion sécurisée de l'accès à nos systèmes et services

Atlassian dispose d'un processus bien défini de provisionnement (assignation ou révocation) de l'accès utilisateur pour tous les systèmes et services. Nous avons mis en place un workflow (synchronisation toutes les 8 heures) reliant notre système de gestion des ressources humaines à notre système de provisionnement des accès. Nous utilisons un contrôle d'accès basé sur les rôles qui fait appel à des profils utilisateur prédéfinis pour nous assurer que le personnel a uniquement accès aux ressources appropriées pour son rôle. Tous les comptes utilisateur doivent être approuvés par la direction avant d'avoir accès aux données, aux apps, à l'infrastructure ou aux composants réseau.

Pour soutenir notre architecture « Zero Trust », nous contrôlons l'accès à nos apps d'entreprise par le biais d'une plateforme d'authentification unique. Pour accéder à l'une de nos apps, le personnel doit s'authentifier via cette plateforme, notamment en utilisant un deuxième facteur d'authentification. Les utilisateurs doivent s'authentifier au moyen de clés U2F ou d'un authentificateur d'app mobile fourni aux employés Atlassian. Nous avons supprimé les méthodes d'authentification moins sécurisées telles que les SMS et les OTP téléphoniques. Atlassian a adopté cette approche pour s'assurer que son processus d'authentification est particulièrement résistant aux attaques basées sur le hameçonnage et aux attaques de l'intercepteur. Tout système qui envoie des codes dans un SMS peut être compromis par un attaquant habile.

Sécurisation de nos terminaux

Atlassian combine des méthodologies de gestion des terminaux pour déployer des mises à jour et des correctifs sur les systèmes d'exploitation et les apps clés de son parc de terminaux. Nous avons également implémenté plusieurs solutions de protection des terminaux pour nous prémunir contre les menaces telles que les logiciels malveillants.

Dans le cadre de notre approche « Zero Trust », les employés Atlassian qui souhaitent accéder à la plupart de nos services par l'intermédiaire de leurs appareils mobiles personnels doivent s'inscrire à notre programme de gestion des appareils mobiles (MDM). Cela nous permet de nous assurer que tous les appareils mobiles qui se connectent à notre réseau répondent à nos exigences minimales de sécurité, lesquelles couvrent des aspects tels que le chiffrement, le verrouillage des appareils, les logiciels anti-programme malveillant et les versions du système d'exploitation.

Tous les employés éligibles qui s'inscrivent à notre programme MDM et qui garantissent leur conformité reçoivent une indemnité mensuelle d'Atlassian pour leur participation.

Pour tout appareil identifié comme non conforme, le membre du personnel recevra un e-mail l'informant de la non-conformité. Il dispose d'un délai de grâce de 24 heures pour remédier à la non-conformité avant que son accès à partir de cet appareil ne soit supprimé.

La sécurité dans nos opérations quotidiennes

Nous mettons tout en œuvre pour intégrer la sécurité à tous les aspects de nos processus opérationnels quotidiens. Nous voulons que la sécurité fasse partie intégrante de nos méthodes de travail afin d'éliminer la nécessité de « moderniser » ou de « renforcer » la sécurité après coup.

Traçage de nos ressources d'information

Nos systèmes de production sont hébergés dans l'infrastructure qui est mise à notre disposition par les fournisseurs de services cloud. Ces systèmes ne sont pas suivis au niveau matériel en raison de la nature du service. Les microservices sous-jacents sur lesquels s'exécutent nos produits sont suivis dans une base de données de « services » personnalisée. Cette base de données est mise à jour automatiquement lorsqu'un service est déployé.

Notre équipe chargée des technologies dans l'espace de travail tient à jour un inventaire des actifs de tous les terminaux à l'aide de notre propre logiciel Jira à des fins de suivi.

Gestion des changements dans notre environnement

Notre processus de gestion des changements est légèrement différent d'un processus traditionnel. Les processus traditionnels de gestion des changements reposent sur une hiérarchie de contrôle des changements de type pyramidale. Cela signifie que quand quelqu'un souhaite apporter un changement, il doit le présenter à un conseil qui l'approuve ou le refuse tôt ou tard.

Nous avons adopté une approche de type « open source » que nous qualifions de « Peer Review, Green Build » (PRGB). Contrairement à un processus traditionnel de gestion des changements, l'approche PRGB exige que chaque changement, qu'il s'agisse d'un changement de code ou d'une modification de l'infrastructure, soit examiné par un ou plusieurs pairs afin d'identifier les problèmes qu'il pourrait impliquer. Nous augmentons le nombre de réviseurs en fonction de la criticité du changement ou de celle des systèmes impactés par celui-ci, et nous faisons confiance à nos ingénieurs pour identifier les problèmes et les signaler avant que le changement ne soit implémenté. Ce processus est idéal pour assurer la gestion dynamique et flexible des changements dans notre environnement. La partie « Green Build » de ce contrôle fait référence à un build fructueux ou propre dans notre système de CI/CD qui inclut les nouveaux changements. Si le changement introduit des composants qui ne réussissent pas les tests d'intégration, de fonction, unitaires ou de sécurité, le build est rejeté, et nous revenons à la demande de changement d'origine pour résoudre les problèmes éventuels.

Gestion des configurations dans nos systèmes

Nous disposons d'un nombre limité d'ingénieurs et d'architectes autorisés à installer des logiciels dans notre environnement de production. Dans la plupart des cas, l'installation de logiciels n'est pas possible. Les outils de gestion des configurations sont utilisés dans nos environnements de production pour gérer les configurations et les changements apportés aux serveurs. Les changements directs apportés à ces systèmes doivent être remplacés par la configuration approuvée qui est transmise par le biais des outils de gestion des configurations, ce qui assure une certaine cohérence. Nous nous appuyons sur des AMI (Amazon Machine Images) standard, tous les changements apportés à nos AMI ou à nos systèmes d'exploitation doivent être effectués par le biais de notre processus standard de gestion des changements. Nous suivons les configurations d'exception, et celles-ci font l'objet de rapports. Par ailleurs, nous avons implémenté l'isolement des ressources afin que les problèmes liés à des services n'impactent pas les autres services. Nous nous appuyons également sur notre processus PRGB pour garantir que plusieurs réviseurs approuvent les changements de configuration transmis par les outils de gestion des configurations. Tous les builds sont signés de manière cryptographique, et seuls les builds signés sont autorisés à s'exécuter dans notre environnement de production.

Utilisation des journaux

Nous utilisons une plateforme SIEM pour agréger les journaux provenant de diverses sources, leur appliquer des règles de surveillance, puis signaler toute activité suspecte. Nos processus internes définissent la façon dont ces alertes sont triées, font l'objet d'une enquête plus approfondie et sont transmises de façon appropriée. Les journaux système clés sont transférés à partir de chaque système dans lequel ils sont en lecture seule. L'équipe Atlassian chargée de la sécurité crée des alertes sur notre plateforme d'analyse de sécurité et surveille les indicateurs de compromission. Nos équipes SRE utilisent cette plateforme pour surveiller les problèmes de disponibilité ou de performance. Les journaux sont conservés pendant 30 jours en sauvegarde à chaud et pendant 365 jours en sauvegarde à froid.

Les journaux système clés sont combinés à la fois en un système interne d'analyse des journaux et en un système de détection des intrusions.

Les journaux sont un composant clé de notre stratégie globale de détection des incidents et de réponse, qui est décrite en détail dans la section « Comment identifier les menaces de sécurité, s'en prémunir et y répondre ».

Gestion de la continuité de l'activité et de la reprise d'activité

Nous sommes très attachés à la résilience de nos produits, notamment parce qu'en interne, chez Atlassian, nous dépendons de ces mêmes produits. Nous sommes conscients que des perturbations peuvent survenir. Nous sommes donc déterminés à mettre en place des processus pour planifier les interruptions et les gérer avec le minimum d'impact sur nos clients. Nos programmes de continuité de l'activité et de reprise d'activité reprennent les diverses activités menées pour atteindre ces objectifs.

La participation de la direction aux activités de planification de la continuité des opérations et de la reprise d'activité assure le contrôle requis pour garantir que toutes les équipes sont responsables de la résilience. Ces activités visent à atteindre le juste équilibre entre les coûts, les avantages et les risques grâce à une analyse de la « durée maximale d’interruption admissible » (RTO) et des « objectifs de point de reprise » (RPO) des services. Cette analyse nous a permis d'établir un système simple à 4 tiers pour regrouper les services en fonction de leurs besoins respectifs en matière de récupération. Cette approche est détaillée sur notre page Comment Atlassian gère les données des clients.

Nos programmes de continuité des opérations et de reprise d'activité englobent les activités suivantes :

1. Renforcer les mesures de redondance pour répondre aux exigences de résilience

2. Tester et vérifier ces mesures de redondance

3. Tirer des enseignements des tests pour continuer à améliorer en permanence les mesures de continuité des opérations et de reprise d'activité

Nous développons nos produits de sorte à utiliser au mieux les capacités de redondance, telles que les zones et régions de disponibilité, proposées par nos fournisseurs de services cloud.

Nous surveillons en permanence un large éventail d'indicateurs dans le but de détecter rapidement les problèmes potentiels. Sur la base de ces indicateurs, les alertes sont configurées pour notifier les ingénieurs chargés de la fiabilité des sites (SRE) ou les équipes d'ingénierie produit concernées en cas de violation des seuils afin que des mesures rapides puissent être prises par le biais de notre processus de réponse aux incidents. Les SRE jouent également un rôle clé dans l'identification des lacunes du programme de reprise d'activité et collaborent avec notre équipe chargée des risques et de la conformité pour les combler. Chacune de nos équipes comprend également un champion de la reprise d'activité qui a pour mission de superviser et de gérer les aspects de la reprise d'activité au sein de cette équipe.

Nos tests de reprise d'activité couvrent les aspects liés aux processus et à la technologie, y compris la documentation pertinente. La fréquence des tests de reprise d'activité dépend de la criticité de chaque service. Par exemple, les processus de sauvegarde et de récupération des principaux systèmes destinés aux clients sont testés chaque trimestre. Nous effectuons des tests de basculement manuels et ad hoc sur nos systèmes, qui vont des exercices de simulation sur maquette moins complexes à des tests de zone de disponibilité ou de basculement régional plus complexes. Indépendamment de la complexité des tests, nous veillons à capturer et à documenter les résultats, à analyser et à identifier les améliorations ou lacunes possibles, et nous les résolvons à l'aide de tickets Jira afin d'assurer une amélioration continue du processus global.

Nous effectuons chaque année des évaluations d'impact métier (BIA) afin de mesurer les risques associés aux services critiques. Les résultats de ces BIA contribuent à la mise en œuvre de la stratégie de reprise d'activité et de continuité des opérations. Par conséquent, nous sommes en mesure d'élaborer des plans efficaces de reprise d'activité et de continuité des opérations pour les services critiques.

Disponibilité des services

En plus des mesures ci-dessus, nous publions également l'état de disponibilité de nos services en temps réel pour nos clients à l'aide de notre produit Statuspage. En cas de problème avec l'un de nos produits, nos clients en seront informés en même temps que nous.

Sauvegardes

Atlassian met en œuvre un programme de sauvegarde complet. Celui-ci inclut nos systèmes internes, dans lesquels nos mesures de sauvegarde sont conçues conformément aux exigences de récupération du système. En ce qui concerne nos offres Atlassian Cloud et, plus particulièrement, les données client et applicatives, nous avons également mis en place des mesures de sauvegarde étendues. Atlassian utilise la fonction d'instantané Amazon RDS (Amazon Relational Database Service) pour créer des sauvegardes quotidiennes automatisées de chaque instance RDS.

Les instantanés Amazon RDS sont conservés pendant 30 jours avec prise en charge de la reprise à un instant de référence et sont chiffrés avec l'algorithme AES-256. Les données de sauvegarde ne sont pas stockées hors site, mais sont répliquées dans plusieurs data centers au sein d'une région AWS spécifique. Nous effectuons également des tests trimestriels de nos sauvegardes.

Pour Bitbucket, les données sont répliquées vers une autre région AWS, et des sauvegardes indépendantes sont effectuées quotidiennement dans chaque région.

Nous n'utilisons pas ces sauvegardes pour annuler les changements destructeurs initiés par le client, comme l'écrasement de champs à l'aide de scripts ou la suppression de tickets, projets ou sites. Pour éviter la perte de données, nous vous recommandons de faire des sauvegardes régulières. Découvrez-en plus sur la création de sauvegardes dans la documentation de support propre à votre produit.

Sécurité physique

Les contrôles de sécurité physique dans nos bureaux sont axés sur notre politique de sécurité physique et environnementale, laquelle garantit l'implémentation de mécanismes de sécurité physique robustes dans nos environnements sur site et dans le cloud. Cette politique couvre des domaines tels que les zones de travail sécurisées, la sécurisation de notre équipement informatique où qu'il se trouve, la restriction de l'accès à nos immeubles et bureaux au personnel approprié, ainsi que la surveillance des points d'entrée et de sortie physiques. Nos pratiques de sécurité physique englobent la présence de réceptionnistes pendant les heures de travail, l'inscription obligatoire des visiteurs, l'accès aux badges dans tous les espaces non publics. Par ailleurs, nous collaborons avec le service de gestion de notre immeuble pour l'accès en dehors des heures d'ouverture et l'enregistrement vidéo aux points d'entrée et de sortie, tant pour les entrées principales que pour les zones de chargement.

Nos data centers partenaires sont au minimum conformes à la norme SOC 2. Ces certifications portent sur un éventail de contrôles de sécurité, y compris la sécurité physique et environnementale ainsi que la protection. L'accès aux data centers est limité au personnel autorisé et vérifié par des mesures biométriques de contrôle de l'identité. Les mesures de sécurité physique comprennent des gardes de sécurité sur place, une surveillance vidéo en circuit fermé, des pièges humains et des mesures supplémentaires de protection contre les intrusions.

Sécurisation des données

Nous avons mis en place un certain nombre de mesures pour garantir la sécurité et la disponibilité des données client, et pour nous assurer que les clients conservent le contrôle sur celles-ci dans toute la mesure du possible.

Data centers

Les produits et données Atlassian sont hébergés par Amazon Web Services (AWS), le fournisseur d'hébergement cloud leader du secteur. Nous garantissons des performances optimales grâce aux options de redondance et de basculement à l'échelle mondiale. Nous utilisons plusieurs régions géographiques au sein d'AWS (USA Est et USA Ouest, Europe et Asie-Pacifique) et plusieurs zones de disponibilité dans chacune de ces régions afin de garantir qu'une défaillance dans un data center unique n'affecte pas la disponibilité de nos produits ou de nos données client. Pour en savoir plus, consultez notre article séparé intitulé Comment Atlassian gère les données des clients ainsi que notre page Infrastructure d'hébergement Cloud.

L'accès physique à nos data centers, où sont hébergées les données client, se limite au personnel autorisé, l'accès étant vérifié au moyen de mesures biométriques. Les mesures de sécurité physique de nos data centers comprennent des gardes de sécurité sur place, une surveillance vidéo en circuit fermé, des pièges humains et des mesures supplémentaires de protection contre les intrusions.

Chiffrement des données

Toutes les données client stockées dans les produits et services Atlassian Cloud sont chiffrées en transit sur les réseaux publics à l'aide du protocole TLS (Transport Layer Security) 1.2+ avec PFS (Perfect Forward Secrecy) pour les protéger contre toute divulgation ou modification non autorisée. Notre implémentation de TLS impose l'utilisation de chiffrements forts et de longueurs de clé quand le navigateur les prend en charge.

Les disques de données sur les serveurs hébergeant des données client et des pièces jointes dans Jira Software Cloud, Jira Service Management Cloud, Jira Work Management, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie et Trello utilisent le chiffrement complet de disque au repos, lequel s'appuie sur l'algorithme de chiffrement AES avec une clé de 256 bits, un standard dans le secteur. Veuillez vous reporter à la feuille de route Atlassian Trust pour vous tenir informé des mises à jour apportées à notre plateforme.

Gestion des clés

Atlassian utilise le service AWS Key Management Service (KMS) pour la gestion des clés. Le processus de chiffrement, de déchiffrement et de gestion des clés est inspecté et vérifié régulièrement en interne par AWS dans le cadre de ses processus de validation interne existants. Un propriétaire est assigné à chaque clé et est responsable de s'assurer qu'un niveau de contrôle de sécurité approprié est appliqué aux clés.

Isolement des locataires

Bien que nos clients partagent une infrastructure informatique commune basée dans le cloud lorsqu'ils utilisent des produits Atlassian, nous avons mis en place des mesures pour nous assurer qu'ils sont logiquement isolés afin que les actions d'un client ne puissent compromettre les données ou le service d'autres clients.

L'approche d'Atlassian varie selon les apps. Pour Jira et Confluence Cloud, nous adoptons un concept appelé « Contexte de locataire » pour parvenir à l'isolement logique de nos clients. Ce concept est implémenté à la fois dans le code applicatif et géré par ce que nous appelons un service de contexte de locataire (Tenant Context Service, TCS). Celui-ci assure que :

- les données de chaque client sont logiquement isolées de celles des autres locataires au repos ;

- toutes les demandes traitées par Jira ou Confluence offrent une vue « propre au locataire » afin que les autres locataires ne soient pas impactés.

Dans les grandes lignes, le TCS stocke un « contexte » pour les différents locataires du client. Le contexte de chaque locataire est associé à un ID unique stocké de façon centrale par le TCS et inclut diverses métadonnées associées à ce locataire (comme les bases de données dans lesquelles le locataire se trouve, les licences dont il dispose, les fonctionnalités auxquelles il a accès, et tout un éventail d'autres informations de configuration). Lorsqu'un client accède à Jira ou Confluence Cloud, le TCS utilise l'identifiant du locataire pour rassembler ces métadonnées, qui sont ensuite associées à toutes les opérations effectuées par le locataire dans l'app tout au long de sa session.

Le contexte fourni par le TCS fait office d'« objectif » par l'intermédiaire duquel ont lieu toutes les interactions avec les données client, et cet objectif est toujours limité à un locataire donné. Ainsi, nous avons la certitude qu'un locataire du client n'a pas accès aux données d'un autre locataire ou qu'un locataire ne peut affecter le service d'un autre locataire par ses actions.

Retrouvez plus d'informations sur notre architecture Cloud dans nos ressources de support Cloud.

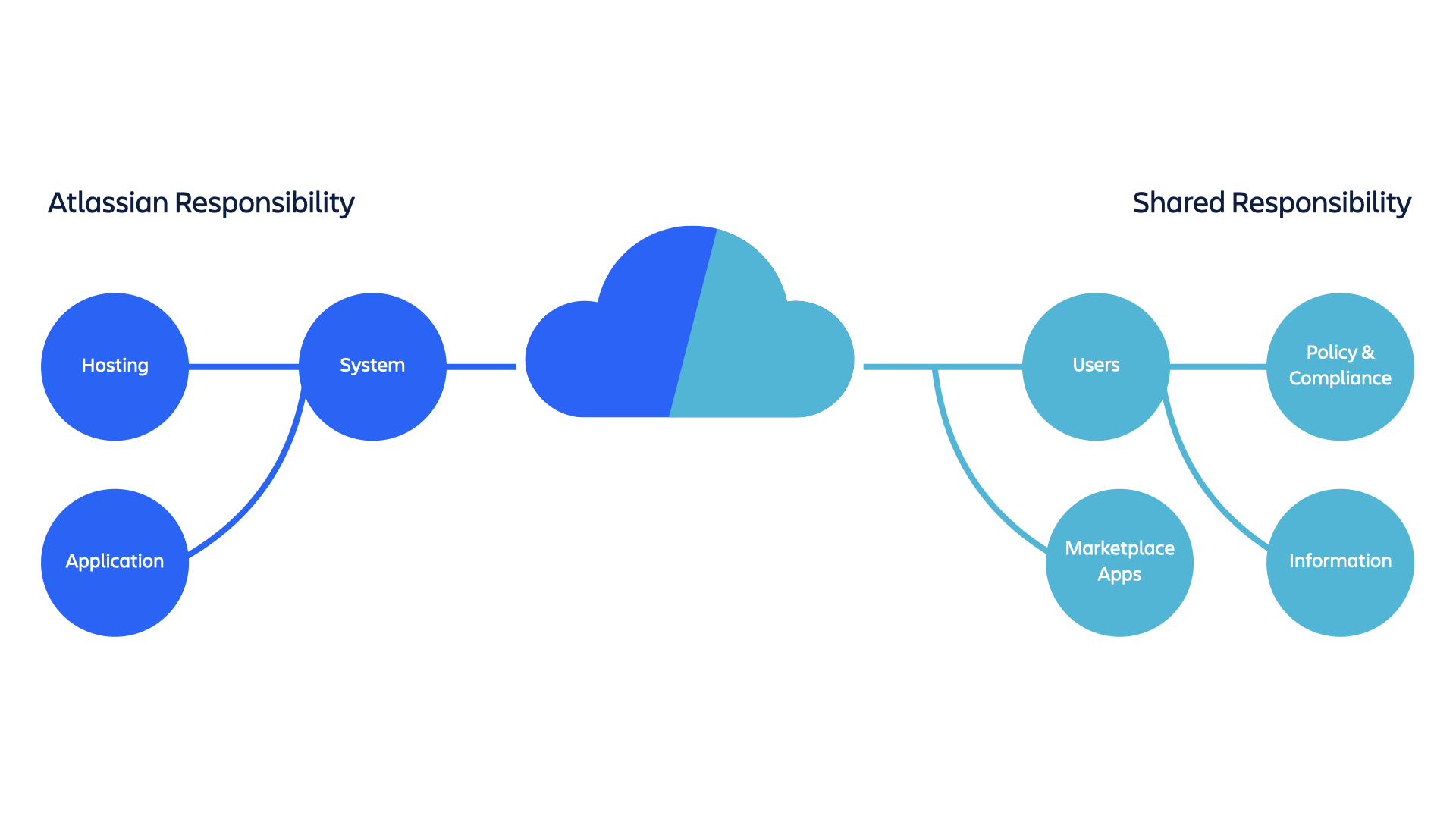

Responsabilité partagée de la gestion des données client

Atlassian est responsable de la sécurité, de la disponibilité et des performances des apps qu'il fournit, des systèmes sur lesquels elles s'exécutent et des environnements dans lesquels ces systèmes sont hébergés. Cependant, la sécurité est une responsabilité commune entre Atlassian et ses clients dans quatre domaines en particulier :

Politique et conformité

S'assurer que le système répond aux besoins métier des clients et est exploité conformément aux obligations de conformité fixées par le secteur, les réglementations et la législation.

Utilisateurs

Créer et gérer les comptes utilisateur.

Informations

Le contenu stocké par les clients dans Confluence Cloud, Jira Cloud, Trello ou Bitbucket Cloud.

Apps du Marketplace

Services tiers qui s'intègrent aux produits Atlassian.

Alors qu'Atlassian prend toutes les mesures nécessaires pour protéger et sécuriser les données de ses clients, en réalité, les décisions que nos clients prennent quant à la configuration de nos produits ont également une influence importante sur l'implémentation de la sécurité. Voici quelques questions importantes dont ils doivent avoir conscience lors de l'utilisation de nos produits :

- Vérification de domaine et gestion centralisée des comptes utilisateur : les administrateurs de nos organisations client peuvent vérifier un ou plusieurs domaines pour prouver qu'ils en sont propriétaires. Grâce à la vérification de domaine, votre organisation peut gérer de manière centralisée les comptes Atlassian de tous ses employés et appliquer des politiques d'authentification (y compris des exigences de mots de passe et SAML). C'est une étape importante que nous encourageons vivement tous nos clients à suivre afin de sécuriser l'accès à leurs comptes et aux données disponibles par leur intermédiaire.

- Autorisations d'accès : bien que nos produits soient, par nature, conçus pour permettre la collaboration, les clients doivent faire preuve de prudence dans les autorisations qu'ils accordent aux utilisateurs de leur organisation en ce qui concerne l'accès aux données. Dans certains cas, ils peuvent également accorder l'accès public aux données. Atlassian n'a aucun contrôle sur ce point et ne peut pas, dans ce cas, empêcher la copie ou la diffusion ultérieure de ces données.

- Accès centralisé : nous encourageons vivement nos clients à utiliser Atlassian Access pour centraliser l'administration et renforcer la sécurité dans tous les produits Atlassian qu'ils utilisent (y compris le recours à l'authentification à deux facteurs et à l'authentification unique).

Pour en savoir plus, consultez notre article sur les responsabilités partagées en matière de sécurité dans le cloud (en anglais).

Contrôle des accès aux données client

Nous traitons toutes les données client comme également sensibles et avons mis en place des contrôles stricts régissant ces données. Une formation de sensibilisation est dispensée à nos employés internes et à nos sous-traitants pendant le processus d'intégration. Celle-ci couvre l'importance des données client et les bonnes pratiques de traitement.

Au sein d'Atlassian, seuls les employés autorisés ont accès aux données client stockées dans nos apps. L'authentification se fait par l'intermédiaire de clés publiques individuelles protégées par mot de passe, et les serveurs n'acceptent que les connexions SSH entrantes provenant de data centers Atlassian et internes. Tous les accès sont restreints à des groupes autorisés, sauf s'ils font l'objet d'une demande et d'un examen, et nécessitent une authentification supplémentaire à l'aide d'un deuxième facteur.

Grâce aux contrôles d'authentification et d'autorisation stricts mis en place, notre équipe de support mondial facilite les processus de maintenance et de support. L'accès aux apps et aux données hébergées n'est possible qu'à des fins de contrôle de l'intégrité des apps et de maintenance du système ou des apps, et sur demande des clients via notre système de support. Nos clients disposent également d'options de consentement explicite pour déterminer les ingénieurs de support appropriés susceptibles d'accéder à leurs données via notre outil de contrôle du consentement.

Tout accès non autorisé ou inapproprié aux données client est traité comme un incident de sécurité et est géré par notre processus de gestion des incidents. Celui-ci comprend des instructions pour aviser les clients concernés si une violation de la politique est observée.

Conservation et suppression des données

Nous avons pris des dispositions pour pouvoir répondre aux demandes des utilisateurs qui souhaitent supprimer leurs informations personnelles, et nous aidons également les utilisateurs finaux possédant des comptes Atlassian à supprimer leurs informations personnelles. Nous disposons également d'outils d'importation et d'exportation pour permettre à nos clients d'accéder à leurs données, de les importer et de les exporter à l'aide des outils Atlassian.

Les sites client sont désactivés 15 jours après la fin de la période d'abonnement actuelle d'un client. Atlassian conserve les données des sites désactivés pendant 15 jours (pour les sites d'évaluation) ou 60 jours (pour les sites avec abonnement payant) après la fin de la période d'abonnement actuelle du client. Notez que, dans le cas de Jira, les données seront uniquement supprimées si vous vous désabonnez de tous les produits Jira auxquels vous aviez précédemment souscrit.

Retrouvez des informations supplémentaires sur notre page Pratiques de sécurité ou dans notre FAQ sur le stockage des données.

Protection de nos employés

Nous sommes résolus à veiller à ce que tous nos employés sachent comment faire leur travail en toute sécurité et aient les moyens d'agir en conséquence. L'adoption d'une mentalité axée sur la sécurité est au centre de la culture d'Atlassian et contribue à augmenter notre résilience globale face aux cyberattaques potentielles.

Formation de sensibilisation à la sécurité

Nous veillons à ce que tous les membres du personnel suivent une formation de sensibilisation à la sécurité pendant le processus d'intégration, puis de façon continue afin que la sécurité reste un sujet « de premier plan ». Nous comprenons que beaucoup des menaces auxquelles notre équipe fait face sont également rencontrées par nos sous-traitants et les autres partenaires avec lesquels nous travaillons. Nous étendons donc la formation de sensibilisation à la sécurité à ces personnes. Les thèmes abordés dans ce programme de formation comprennent les menaces et les escroqueries actuelles, les pratiques de travail sécurisées, les comportements potentiellement risqués qui engendrent des risques pour la sécurité, ainsi que les problématiques de conformité et de réglementation.

En plus de la formation générale sur la sécurité des informations, nous proposons à nos développeurs des formations plus ciblées sur la programmation sécurisée. Les équipes de développement sont également soutenues par des champions de la sécurité ou par l'intégration d'un ingénieur en sécurité dans ces équipes pour les aider dans les tâches opérationnelles liées à la sécurité.

Nous maintenons également des canaux ouverts de communication entre nos employés et l'équipe de sécurité par le biais de canaux de messagerie instantanée, de billets de blog, de FAQ, et plus encore, afin que l'équipe de sécurité soit aussi joignable que possible par tout le personnel Atlassian.

Au cours du mois d'octobre, l'équipe Atlassian chargée de la sécurité organise le « Mois de sensibilisation à la sécurité » pour tous les employés et partenaires. C'est le moment de célébrer les réalisations de chacun pour assurer la sécurité de notre entreprise, ainsi que de renforcer la sensibilisation à la sécurité grâce à des jeux amusants et à des conférences internes.

Security Champions Program

Notre Security Champions Program comprend un expert de la sécurité engagé au sein de chacune de nos équipes produit et de service. Ce champion dédié a pour mission de promouvoir des pratiques de sécurité clés auprès des membres de l'équipe. Il collabore également sur les problèmes de sécurité avec notre équipe de sécurité centrale afin de faciliter l'amélioration des flux de communication.

Nos champions reçoivent une formation avancée en sécurité des apps pour les aider à identifier les vulnérabilités, à comprendre les pratiques de développement sécurisées et à écrire du code sécurisé.

Les champions de la sécurité Atlassian se réunissent régulièrement pour partager leurs outils et leurs connaissances sur les derniers enjeux et défis en matière de sécurité, afin que toutes nos équipes puissent en bénéficier. Le programme sert de tremplin pour intégrer encore davantage la sécurité dans notre culture.

Vérifications des antécédents

Nous souhaitons recruter des personnes qui continueront à transformer de façon positive la culture de sécurité intégrée que nous avons développée. Dans la mesure où les lois locales le permettent, des vérifications des antécédents sont effectuées pour toutes les nouvelles recrues afin de favoriser ce processus. Selon le rôle, les vérifications des antécédents peuvent comprendre un contrôle du casier judiciaire, des diplômes, des postes occupés et de la solvabilité.

Sécurisation de nos produits

Atlassian veille à ce que la sécurité soit un élément clé de toutes les phases de ses cycles de vie des produits. Pour y parvenir, nous utilisons un certain nombre de méthodes.

Tableaux de bord de la sécurité

Nous veillons à ce que la sécurité soit au premier plan dans l'ensemble de notre suite de produits. Pour cela, nous avons implémenté un système de responsabilisation et de surveillance appelé « tableaux de bord de la sécurité des produits » pour évaluer la sécurité de tous les produits Atlassian. Ce processus automatisé a été créé par Atlassian et fait appel à un large éventail de critères axés sur la sécurité (p. ex., les vulnérabilités actuelles, la couverture de la formation, les incidents de sécurité récents et la couverture des champions de la sécurité) afin d'obtenir un score de sécurité global pour chacun de nos produits.

Ce processus d'évaluation donne à chacune de nos équipes produit une vue objective des domaines de sécurité qui nécessitent une attention particulière et identifie les lacunes existantes ainsi que les mesures à prendre pour les combler. Le processus des tableaux de bord de la sécurité permet également à l'équipe Atlassian chargée de la sécurité de suivre facilement tous les produits du point de vue de la sécurité au fil du temps, en particulier à mesure que notre suite de produits continue à s'agrandir.

Partenaires de sécurité

Notre équipe chargée de la sécurité produit pilote un programme de partenariat qui fournit des conseils aux équipes produit et veille à ce que les processus de sécurité soient intégrés dans le cycle de vie de développement. Nos produits les plus critiques pour la sécurité sont pris en charge par ce programme, que ce soit par des partenaires de sécurité dédiés ou par les ingénieurs disponibles dans d'autres équipes qui s'alternent. Les partenaires de sécurité contribuent à fournir des conseils de sécurité et aident les équipes à surveiller, à interpréter et à analyser rapidement les résultats des mesures identifiées par le système de tableaux de bord.

Garantie de sécurité ciblée

L'équipe chargée de la sécurité produit pilote également un processus d'examen de la sécurité afin de fournir une garantie de sécurité pour tous les projets de développement. Un processus axé sur les risques sert à définir les priorités des activités d'assurance de la sécurité et à déterminer les mesures à prendre pour atténuer les risques liés au projet. Selon le niveau de risque identifié, les activités d'assurance de la sécurité combinent les éléments suivants :

- Modélisation des menaces

- Revue de design

- Revue de code (manuelle et assistée)

- Tests de sécurité

- Garantie indépendante faisant appel à des chercheurs et des consultants tiers experts

Comme nous l'indiquons ailleurs dans ce document, nous avons également mis en place un programme Bug Bounty leader dans le secteur, qui fournit une garantie de sécurité continue avec l'aide d'un groupe crowdsourcé de chercheurs en sécurité de confiance.

Sécurisation du design par le biais de la modélisation des menaces

Au cours des phases de planification et de conception de nos produits, nous modélisons les menaces pour mieux comprendre les risques de sécurité lorsque des projets sont confrontés à des menaces complexes ou impliquent le développement de fonctionnalités critiques pour la sécurité. Cela implique une session de simulation sur maquette/de brainstorming entre nos ingénieurs, nos ingénieurs en sécurité, nos architectes et nos responsables produit afin d'identifier et de prioriser les menaces pertinentes. Ces informations servent au processus de conception et assurent l'implémentation de contrôles appropriés. Elles soutiennent également la revue et les tests ciblés dans les phases de développement ultérieures.

Analyse de code

Nous disposons d'une plateforme automatisée d'analyse du code (appelée Assistant de sécurité) qui couvre tous les dépôts de code d'Atlassian. Cette plateforme exécute tout un éventail d'outils d'analyse statique (que nous complétons et améliorons en permanence) afin d'aider à assurer la sécurité globale de notre code. Chaque fois qu'une pull request est créée dans un dépôt, la plateforme :

- recherche et identifie les dépendances de code obsolètes qui peuvent introduire des vulnérabilités (nous en parlons plus en détail dans la partie de ce document consacrée à notre approche de la gestion des vulnérabilités) ;

- identifie toute divulgation accidentelle ou par inadvertance de secrets dans les dépôts de codes (par exemple, jetons d'authentification ou clés cryptographiques) ;

- entreprend une analyse pour identifier tout modèle de programmation problématique qui pourrait conduire à des vulnérabilités dans notre code.

Base de connaissances de sécurité

Pour nous assurer que nous développons les produits les plus sûrs possible, nous veillons à ce que nos développeurs aient accès au support dont ils ont besoin pour approfondir en permanence leurs connaissances sur les problématiques de sécurité pertinentes et les menaces dont ils doivent avoir conscience. Pour cela, nous maintenons en interne une base de connaissances sur la sécurité des applications à laquelle nos développeurs peuvent accéder chaque fois qu'ils en ont besoin. Celle-ci est soutenue par notre Security Champions Program, qui consiste à organiser pour nos équipes de développement des présentations sur des modèles et des problèmes spécifiques que nous avons observés et qui sont susceptibles d'avoir des implications en matière de sécurité.

Comment identifier les menaces de sécurité, s'en prémunir et y répondre

Tests de sécurité

Notre approche des tests de sécurité repose sur le concept d'« assurance continue » : non seulement nous effectuons des tests d'intrusion ciblés et ponctuels, mais nous utilisons également un modèle de test disponible en continu à l'aide d'un programme Bug Bounty crowdsourcé. Nous pensons que cette approche polyvalente maximise nos chances de trouver des vulnérabilités et de fournir à nos clients les produits les plus sûrs possible. De plus amples informations sont disponibles dans notre document distinct couvrant notre approche en matière de tests de sécurité externes, et un résumé de nos mesures de test est fourni ci-dessous :

- Examen de l'équipe Atlassian chargée de la sécurité : comme nous l'avons mentionné ci-dessus, notre équipe chargée de la sécurité des produits pilote un programme d'examen de la sécurité qui inclut des tests de sécurité réguliers. Les tests consistent en une revue de code et des tests de sécurité des applications, ciblant les points faibles mis en évidence par l'évaluation des risques.

- Tests de sécurité tiers : nous faisons appel à des sociétés de conseil spécialisées dans la sécurité pour effectuer des tests d'intrusion en boîte blanche et assistés par le code, ainsi que des tests d'intrusion basés sur les menaces pour les produits et l'infrastructure à haut risque (que ce soit dans nos environnements cloud, pour un nouveau produit ou un changement profond dans l'architecture).

- L'équipe rouge Atlassian : nous avons formé une équipe rouge en interne qui a pour rôle de simuler des adversaires tentant d'identifier et d'exploiter les vulnérabilités qui existent dans nos systèmes, processus et environnements, afin de nous assurer qu'elles sont identifiées et traitées aussi rapidement que possible.

- Bug Bounty : nous faisons également appel à la communauté de chercheurs en sécurité Bugcrowd de confiance pour gérer notre très acclamé programme Bug Bounty, de sorte que nous puissions identifier en continu les vulnérabilités de nos produits et augmenter au fil du temps le coût de la recherche et de l'exploitation des vulnérabilités pour les pirates. Notre programme Bug Bounty a été reconnu à plusieurs reprises comme le meilleur du secteur. Plus de 25 de nos produits ou environnements (qu'il s'agisse de nos produits Server ou Cloud, ou encore de nos apps mobiles) entrent dans le champ d'application de notre programme Bug Bounty.

Toute faille de sécurité identifiée dans les rapports ci-dessous est suivie dans notre instance Jira interne à mesure qu'elle est réceptionnée dans le processus Bug Bounty, et toutes les découvertes faites dans le cadre du programme sont triées et suivies conformément à nos objectifs de niveau de service (SLO) pour les failles de sécurité.

- Télécharger le dernier rapport du programme Bug Bounty d'Atlassian (octobre 2023)

- Télécharger le dernier rapport du programme Bug Bounty pour Halp (octobre 2023)

- Télécharger le dernier rapport du programme Bug Bounty pour Jira Align (octobre 2023)

- Télécharger le dernier rapport du programme Bug Bounty pour Opsgenie (octobre 2023)

- Télécharger le dernier rapport du programme Bug Bounty pour Statuspage (octobre 2023)

- Télécharger le dernier rapport du programme Bug Bounty pour Trello (octobre 2023)

Gestion des vulnérabilités

Atlassian s'efforce constamment de réduire la gravité et la fréquence des vulnérabilités dans ses produits, services et infrastructures, et de s'assurer que les vulnérabilités identifiées sont corrigées le plus rapidement possible. Pour faciliter ce processus, nous appliquons une approche multidimensionnelle et en constante évolution de la gestion des vulnérabilités qui fait à la fois appel à des processus automatisés et manuels pour identifier, suivre et corriger les vulnérabilités dans nos apps et notre infrastructure.

Nous identifions les failles de sécurité grâce à un certain nombre de sources différentes comme les scanners automatisés, les examens de la sécurité interne, les rapports client et notre programme Bug Bounty public. Une fois qu'une vulnérabilité est identifiée, un ticket est consigné dans notre projet Jira de suivi des vulnérabilités à l'échelle de l'entreprise et assigné au System Owner ou à l'équipe d'ingénierie compétent(e). Notre approche centralisée nous permet de tirer parti de l'automatisation pour fournir des notifications proactives, des remontées automatisées et des rapports à l'échelle de l'entreprise afin de garantir que les vulnérabilités sont corrigées au moment opportun.

De plus amples informations sont disponibles dans notre document dédié sur l'approche d'Atlassian en matière de gestion des vulnérabilités.

Infrastructure

Nous utilisons un large choix d'outils de détection des vulnérabilités, qui sont exécutés régulièrement dans notre infrastructure, pour réaliser des analyses et identifier automatiquement les vulnérabilités, notamment :

- Analyses réseau : pour identifier les services actifs, les ports ouverts et les apps s'exécutant dans notre environnement, ainsi que toute vulnérabilité au niveau du réseau.

- Découverte continue des actifs : nous effectuons une recherche continue des actifs et des analyses de sécurité dans notre périmètre réseau externe. Nous disposons également d'un mécanisme d'inventaire et de découverte des actifs développé en interne.

- Surveillance de la configuration AWS : nous surveillons la configuration de nos environnements AWS par rapport aux références de configuration établies.

Nous passons continuellement en revue les derniers outils disponibles et les ajoutons à la suite que nous utilisons si nous estimons qu'ils amélioreront nos capacités de détection des vulnérabilités.

Produits

Dans le cadre de notre processus de développement (et en plus de notre programme Bug Bounty mentionné précédemment), nous utilisons tout un éventail d'outils pour essayer d'identifier et d'éviter autant de vulnérabilités et de bugs que possible dans nos produits lorsque nos clients et utilisateurs y ont accès. Nous utilisons une plateforme pour faciliter le déploiement de ces outils dans nos dépôts de code. Voici certaines des mesures que nous prenons :

- Atlassian déploie la majorité de ses services en utilisant des images de conteneur Docker. Ces images fournissent un environnement complet et autonome, composé de bibliothèques système pertinentes, d'outils, de paramètres de configuration et de toutes les autres dépendances nécessaires pour que nos produits puissent fonctionner quels que soient les paramètres de configuration de chaque machine. Nous intégrons un processus complet d'analyse de la sécurité des conteneurs dans notre pipeline de CI/CD pour tous les conteneurs déployés dans nos environnements de développement, de staging ou de production.

- Nos produits et services reposent sur de nombreuses bibliothèques open source. Nous utilisons une combinaison d'outils internes, open source et commerciaux pour rechercher et identifier les dépendances, et pour les comparer à une base de données de vulnérabilités de sécurité connues.

En outre, lorsque l'un de nos utilisateurs identifie une vulnérabilité dans le cadre de son utilisation standard du produit, nous l'invitons à nous en informer. Nous répondons dans les meilleurs délais à tous les signalements de vulnérabilités. Nous tenons informé l'auteur du signalement au fur et à mesure de notre enquête et nous répondons au ticket.

Comme nous l'avons déjà mentionné dans ce document, nous appliquons un processus « Peer Review, Green Build » (PRGB) qui implique que tout changement apporté au code d'un produit est examiné par un ou plusieurs pairs afin d'identifier les problèmes qu'il pourrait impliquer.

Nous disposons d'une politique de correction des bugs documentée qui définit les délais de résolution des problèmes de sécurité dans nos produits en fonction du niveau de gravité du bug.

Vous trouverez plus d'informations sur notre politique de correction des bugs ici. Pour tout savoir sur les bugs récemment corrigés, ainsi que sur les bugs sur lesquels nous travaillons actuellement pour nos différents produits, consultez notre outil public de suivi des bugs.

Réponse aux incidents

Atlassian adopte une approche globale de la gestion des incidents de sécurité. Nous considérons comme incident de sécurité toute situation ayant des répercussions négatives sur la confidentialité, l'intégrité ou la disponibilité des données de nos clients, des données d'Atlassian ou des services d'Atlassian.

Nous disposons d'un framework interne clairement défini qui comprend des stratégies d'équipe documentées pour différents types d'incident. Ce framework couvre les mesures que nous devons prendre à toutes les étapes de la réponse aux incidents afin de nous assurer que nos processus sont cohérents, reproductibles et efficaces. Il s'agit notamment de la détection et de l'analyse des incidents, de la catégorisation des incidents, de la maîtrise, de l'éradication et de la reprise. Cette cohérence est renforcée par l'utilisation de nos propres produits, notamment Confluence, Jira et Bitbucket, dans le cadre de nos processus de réponse aux incidents :

- Confluence permet de créer, de documenter et de mettre à jour nos processus de réponse dans un emplacement central.

- Jira permet de créer des tickets pour suivre l'avancement du processus de réponse aux incidents de sécurité (potentiels et réels) de bout en bout.

- Bitbucket est utilisé dans les cas où nous développons des solutions basées sur le code pour répondre à certains problèmes périphériques survenant lors de certains incidents.

Nous avons mis en place une journalisation et une surveillance complètes et centralisées de nos produits et de notre infrastructure pour nous assurer que nous détectons rapidement les incidents potentiels. Celles-ci sont soutenues par une équipe de gestionnaires d'incident d'astreinte hautement qualifiés, qui justifient d'une grande expérience dans la coordination d'une réponse efficace. Nous avons également accès à tout un éventail d'experts externes pour nous aider à enquêter et à intervenir le plus efficacement possible.

Nous avons mis en place des processus de notification pour nos clients dans le cas où leurs données sont impliquées dans un incident confirmé, ainsi qu'un processus robuste de revue post-incident qui nous permet de tirer des leçons d'un incident afin d'améliorer nos pratiques et de compliquer le travail des personnes malveillantes à l'avenir. Pour plus d'informations, veuillez consulter notre document distinct Notre approche de la gestion des incidents de sécurité sur l'Atlassian Trust Center.

Security Detections Program

Reconnaissant la nécessité de miser sur notre approche de la gestion des incidents dans un contexte de menaces de plus en plus complexe, Atlassian a introduit ce qu'il appelle son « Security Detections Program ». Les détections sont des recherches qui s'exécutent de manière proactive et sur une base planifiée sur la plateforme de gestion des incidents de sécurité et des événements d'Atlassian afin de détecter les activités malveillantes ciblant Atlassian et ses clients.

Notre équipe chargée de la veille de sécurité se concentre sur la création régulière de nouvelles détections, l'adaptation et l'amélioration des détections existantes, mais aussi sur l'automatisation des réponses aux détections. Elle procède ainsi dans un certain nombre de dimensions, y compris les produits, les types d'attaques et les sources de journaux afin de s'assurer que la couverture de nos détections est aussi efficace et complète que possible.

Le programme a pour objectif de s'assurer que nous sommes prêts à affronter les menaces auxquelles nous sommes confrontés aujourd'hui, mais également d'anticiper les menaces futures et de nous y préparer suffisamment. Notre équipe chargée de la veille de sécurité a également créé un outil pour standardiser les détections que nous créons afin de garantir un niveau élevé de cohérence et de qualité parmi les détections exécutées, ce qui, selon nous, est une première dans le secteur.

Pour plus d'informations sur notre Security Detections Program, consultez cette page.

Programme Red Team

La Red Team d'Atlassian a pour mission de développer la résilience d'Atlassian face aux attaques sophistiquées. Émulant une attaque, ses membres identifient des vulnérabilités techniques, physiques et sociales afin de mettre à l'épreuve la capacité de nos équipes à réagir dans des conditions réelles. Cette approche nous permet de développer et de rendre possibles des améliorations de sécurité efficaces pour Atlassian. Elle permet à Atlassian d'évaluer les menaces, de protéger ses actifs et de réagir de manière appropriée aux attaques réelles.

La Red Team d'Atlassian se concentre sur l'émulation complète de personnes malveillantes. Nous agissons comme les attaquants les plus susceptibles de cibler l'entreprise, et nous faisons de notre mieux pour infiltrer et compromettre les systèmes critiques. Après quoi, nous informons toutes les personnes impliquées et travaillons ensemble afin de mettre en œuvre des solutions pérennes pour contrer les vulnérabilités de sécurité mises au jour.

- Mesurer et renforcer l'efficacité du Security Intelligence Program

- Opérer d'importants changements positifs dans les pratiques et les capacités de sécurité d'Atlassian

- Mieux comprendre notre vulnérabilité et améliorer notre capacité à répondre aux attaques du monde réel

Protection de notre écosystème et de nos partenaires de la chaîne d'approvisionnement

Gestion des risques fournisseur

Lorsque nous engageons des fournisseurs tiers (y compris des sous-traitants et des fournisseurs de services cloud), nous veillons à ce que ces recrutements ne compromettent en aucune façon nos clients ou leurs données. Pour cela, nos équipes juridiques et d'approvisionnement procèdent à un examen pour toute proposition de recrutement d'un fournisseur tiers. Tous les recrutements qui, selon nous, présentent un risque élevé ou critique, font l'objet d'examens supplémentaires de la part de nos équipes de sécurité, de gestion des risques et de conformité. Nous faisons également preuve d'une diligence raisonnable continue en effectuant des examens ultérieurs, soit au moment du renouvellement du contrat, soit chaque année, selon le niveau de risque du recrutement.

Atlassian exige également de ses fournisseurs qu'ils respectent les exigences minimales de sécurité dans le cadre de leur engagement auprès de nous. Ces exigences sont incluses à nos contrats fournisseur. Elles varient en fonction du niveau de risque associé et incluent :

- l'intégration SAML à la plateforme d'authentification unique d'Atlassian ;

- le chiffrement des données en transit et au repos à l'aide d'algorithmes non obsolètes ;

- la mise en place de mécanismes de journalisation suffisants pour fournir à Atlassian des informations pertinentes concernant les incidents de sécurité potentiels.

L'Atlassian Marketplace

L'Atlassian Marketplace est une plateforme sur laquelle les utilisateurs de nos produits peuvent acheter des apps qui enrichissent les fonctionnalités des produits Atlassian ou permettent de connecter nos produits à des outils tiers. Bien que la plupart des apps mises à disposition sur le Marketplace soient créées par des développeurs tiers, Atlassian prend un certain nombre de mesures pour s'assurer que la sécurité demeure un élément central de l'écosystème du Marketplace, notamment :

Programme Bug Bounty pour le Marketplace : Atlassian a mis en place le meilleur programme Bug Bounty de sa catégorie pour le Marketplace afin de renforcer la sécurité et la confiance pour l'ensemble des apps du Marketplace. Les Marketplace Partners participants peuvent activement lutter contre les risques de sécurité avant qu'ils ne se présentent en récompensant les chercheurs en sécurité qui identifient des vulnérabilités. Pour obtenir un badge Participant au programme Cloud Fortified/Cloud Security, les apps doivent faire partie de ce programme. En savoir plus

Ecoscanner : la plateforme Ecoscanner d'Atlassian effectue des contrôles de sécurité dans toutes les apps cloud du Marketplace de manière continue. Grâce à elle, Atlassian surveille en permanence toutes les apps cloud du Marketplace pour détecter des failles de sécurité courantes et garantir la sécurité de son écosystème. En savoir plus

Vulnerability Disclosure Program : le Vulnerability Disclosure Program offre aux clients et aux chercheurs en sécurité un autre canal pour signaler les vulnérabilités d'apps cloud à Atlassian et aux Marketplace Partners. Atlassian l'exécute et définit ses paramètres afin d'atténuer les risques de sécurité qui pèsent sur toutes les apps cloud. En savoir plus

Exigences de sécurité applicables aux apps cloud : Atlassian a défini un ensemble minimal d'exigences que toutes les apps du Marketplace doivent respecter. Ces exigences sont obligatoires et visent à appliquer les bonnes pratiques de sécurité pour toutes les apps. En savoir plus

Politique de correction des bugs de sécurité : afin d'assurer la sécurité de toutes les apps de l'écosystème Atlassian, tous les Marketplace Partners sont tenus de respecter des SLA pour les corrections de bugs de sécurité pour toutes les apps répertoriées sur l'Atlassian Marketplace. Lorsqu'une vulnérabilité est détectée, les partenaires sont tenus d'y remédier en temps opportun. En savoir plus

Security Self-assessment Program : le Marketplace Self-Assessment Program est une collaboration entre Atlassian et les partenaires d'apps, qui vise à améliorer les pratiques de sécurité pour les apps cloud. Les participants au programme effectuent une évaluation annuelle de la sécurité, qui est ensuite passée en revue et approuvée par Atlassian. Pour obtenir un badge Cloud Fortified, les apps doivent faire partie de ce programme. En savoir plus

Vous trouverez plus d'informations sur notre approche de la sécurité sur le Marketplace sur l'Atlassian Trust Center.

Conformité et gestion des risques

Nos politiques et programmes de gestion des risques

Atlassian dispose d'un Trust Management Program (TMP), basé sur la norme ISO 27001 relative au système de management de la sécurité de l'information (SMSI). Ce programme prend en compte les besoins de sécurité de nos clients et répond à un ensemble d'exigences de sécurité propres à Atlassian, en tenant compte des contrôles répertoriés dans une série de normes de sécurité internationales.

Nous examinons ensuite si ces contrôles sont contextuellement adaptés à notre environnement et à notre entreprise, et nous déterminons la meilleure façon de les implémenter. Notre programme TMP repose sur plusieurs piliers :

- Notre Policy Management Program (PMP) : le PMP constitue la base de notre TMP. Il s'agit d'une série de politiques de sécurité couvrant les domaines inclus dans la norme ISO 27001 ainsi que dans la CCM (Cloud Controls Matrix) de la Cloud Security Alliance. Les politiques de sécurité que nous avons créées sont mises à la disposition de toutes nos équipes en interne afin de nous assurer qu'elles connaissent les exigences qu'elles sont censées respecter en matière de sécurité. Les politiques sont mises à jour chaque année et en particulier chaque fois que nous observons de nouvelles menaces et de nouveaux risques nécessitant la rectification de notre approche de la sécurité. Des extraits de nos politiques technologiques sont disponibles ici.

- Notre Risk Managment Program (RMP): nous procédons à des évaluations continues des risques pour nos environnements et nos produits afin de mesurer les risques actuels auxquels nous sommes confrontés et de veiller à ce que les contrôles mis en place les gèrent efficacement. La nature de ces évaluations des risques varie en fonction de l'environnement ou du produit en question. Par exemple, dans le cas de nos produits, il s'agit souvent d'évaluations techniques des risques ou de revues de code. Cependant, nous recherchons et prenons en considération les risques métier de niveau supérieur. Nous réalisons une évaluation annuelle des risques pour soutenir notre Enterprise Risk Managment Program et nous implémentons des projets visant à atténuer les risques identifiés au moins une fois par trimestre. Pour plus d'informations sur notre approche en matière de gestion des risques d'entreprise, consultez notre Atlassian Trust Center.

Notre programme TPM comprend des examens hebdomadaires de la conformité et d'autres réunions qui sont documentées en interne afin d'assurer un fonctionnement optimal.

Respect des lois, réglementations et normes

Notre programme de sécurité a été élaboré et est exécuté conformément à un certain nombre de normes du secteur. Le respect des normes reconnues dans le secteur fait partie intégrante de notre approche de la sécurité, car nous comprenons qu'il s'agit là d'une garantie indépendante qui assure à nos clients que le programme de sécurité d'Atlassian répond à des contrôles de sécurité de référence.

Voici quelques-unes des normes clés que nous respectons :

| ISO 27001 | La norme ISO 27001 repose sur l'élaboration et l'implémentation d'un système de management de la sécurité de l'information (SMSI), puis sur l'implémentation et la gestion d'une série de contrôles couverts par l'annexe A de cette même norme par l'intermédiaire de ce SMSI.

La norme ISO/CEI 27018 est un code de pratiques qui fournit des directives supplémentaires pour l'implémentation des contrôles ISO/CEI 27002 applicables pour la protection des informations d'identification personnelle (PII) dans les environnements cloud. |

| PCI-DSS | Lorsque vous payez des produits ou des services Atlassian avec votre carte de crédit, vous avez l'assurance que nous accordons toute l'attention nécessaire à la sécurité de cette transaction. Atlassian est un commerçant conforme à la norme PCI DSS. |

| CSA CCM/STAR | Le STAR (Security, Trust & Assurance Registry) de CSA est un registre gratuit et public qui documente les contrôles de sécurité fournis par diverses offres de cloud computing. Le questionnaire CSA STAR niveau 1 relatif à Atlassian est disponible au téléchargement dans le registre STAR de Cloud Security Alliance. |

| SOC 2 et SOC 3 | Ces rapports aident nos clients et leurs auditeurs à comprendre les contrôles mis en place pour soutenir les opérations et la conformité chez Atlassian. Atlassian a obtenu des certifications SOC 2 pour un grand nombre de ses produits. |

| RGPD | Nous comprenons que nos clients sont tenus à des obligations en vertu du Règlement général de protection des données (RGPD) qui influencent directement leur utilisation des produits et services Atlassian, c'est pourquoi nous déployons des efforts importants pour les aider à remplir leurs obligations en vertu du RGPD. Pour en savoir plus sur notre approche en matière de conformité au RGPD, consultez notre page Conformité d'Atlassian au RGDP. |

| FedRAMP | Le FedRAMP (Federal Risk and Authorization Management Program) est un programme à l'échelle du gouvernement fédéral américain qui offre une approche standardisée de la sécurité, en termes d'évaluation, d'autorisation et de surveillance continue pour les produits et services cloud. Consultez le statut des produits Atlassian suivants sur le Marketplace FedRAMP :

|

En plus de ce qui est mentionné ci-dessus, une liste complète des normes du secteur auxquelles nous nous conformons est disponible sur notre page Programme de conformité.

Confidentialité chez Atlassian

Nous avons mis en place un programme complet de protection de la vie privée afin de garantir que nous respectons les normes les plus strictes en matière de protection de la confidentialité des données dans le monde. Nos outils et processus de gestion des données sont conçus pour vous aider à respecter vos obligations en matière de confidentialité. Nous partageons des informations sur les mesures que nous prenons pour nous conformer aux diverses lois en matière de confidentialité à travers le monde (y compris en Europe et en Californie, pour n'en nommer que quelques-unes) dans notre Trust Center et notre politique de confidentialité, et nous expliquons brièvement comment nous vous aidons à respecter ces lois. Voici quelques exemples :

- Confidentialité : nous intégrons spécifiquement la confidentialité dans nos produits, comme décrit sur notre page Principes de confidentialité.

- Analyse détaillée : nous nous engageons à réaliser des études d'impact sur la protection des données afin de garantir un traitement approprié des données, en consultation avec les organismes de réglementation, le cas échéant.

- Contrôles d'accès et formation : le personnel d'Atlassian qui accède à des données personnelles de clients Atlassian et qui les traite a été formé à leur traitement et est tenu d'assurer leur confidentialité et leur sécurité.

- Profil utilisateur et outils de confidentialité : les utilisateurs peuvent personnaliser les paramètres de leur profil, comme décrit dans notre page de confidentialité dédiée aux utilisateurs.

- Outils de confidentialité des administrateurs : nous fournissons à nos clients des informations sur la façon dont nous traitons les données client, ainsi qu'une page de confidentialité dédiée aux administrateurs pour décrire les personnalisations et les paramètres pertinents.

- Actualités et mises à jour : nous partageons les mises à jour sur l'évolution des lois en matière de confidentialité à travers le monde sur notre page Avenant sur le traitement des données (vous pouvez vous abonner à notre flux RSS pour vous tenir informé des changements).

Pour plus d'informations, consultez l'Atlassian Trust Center.

Audit interne et externe

Nous effectuons des évaluations de sécurité complètes dans le cadre de nos audits de conformité annuels (p. ex., SOX, SOC 2) au cours desquelles nous organisons également une évaluation indépendante par des cabinets d'audit externes. En outre, nous effectuons des audits opérationnels internes dans les domaines jugés « à risque élevé », qui incluent notamment tout un éventail de problématiques liées à la sécurité. Les résultats de ces audits sont transmis au comité d'audit de notre conseil d'administration et sont intégrés à un cycle d'amélioration continue qui nous permet de continuer à affiner l'ensemble du programme de sécurité.

Demandes de données émanant des autorités policières et du gouvernement

Dans le cadre de notre engagement à gagner votre confiance et à la conserver, nous publions un rapport annuel de transparence Atlassian qui fournit des informations sur les demandes de données formulées par le gouvernement (qu'il s'agisse d'une demande de données utilisateur ou d'une demande de suppression de contenu/suspension de comptes utilisateur). Atlassian examinera chaque demande afin d'évaluer sa validité légale et, s'il est nécessaire de s'y soumettre, nous répondrons à chaque demande spécifique de la façon la plus stricte possible.

Nos valeurs appuient notre approche visant à répondre aux demandes des autorités policières en vue de l'obtention de données client. Pour protéger les données et les droits des clients, nous fournissons aux autorités policières des informations sur nos clients uniquement lorsque nous estimons raisonnablement que nous sommes en droit de le faire et après un examen complet par nos juristes. Pour obtenir des informations client d'Atlassian, les autorités judiciaires doivent fournir des preuves légales adaptées au type d'informations demandé, comme une assignation, une ordonnance du tribunal ou un mandat. Nos directives détaillées sur le traitement des demandes émanant des autorités policières sont définies dans les Recommandations d'Atlassian pour les demandes émanant des autorités policières.

Autres questions et demandes de renseignements

Même si l'énoncé de nos pratiques de sécurité vous a fourni un aperçu général de notre approche en matière de sécurité, ce domaine est tellement complexe et Atlassian adopte tellement de mesures à cet égard que nous ne pouvons naturellement pas tout couvrir en détail ici.

Pour plus d'informations, consultez l'Atlassian Trust Center. Vous pouvez également contacter l'équipe Atlassian Trust par le biais de notre portail de support si vous avez encore besoin de précisions en ce qui concerne la sécurité d'Atlassian, ou poser une question sur notre communauté Atlassian Trust and Security.

Vous voulez aller plus loin ?

Cette page fait référence à de nombreux autres documents et ressources. Nous vous encourageons à les consulter en détail si vous souhaitez en savoir plus sur notre approche en matière de sécurité et de confiance.