Prácticas de seguridad

Creemos que todos los equipos tienen potencial para hacer cosas asombrosas. Nuestra misión es dar rienda suelta a ese potencial en los equipos de distintos tamaños y en los distintos sectores y, a su vez, fomentar el avance de la humanidad con el poder del software.

Sabemos que tu misión es tan importante para ti como la nuestra lo es para nosotros, y la información está en el núcleo de todos nuestros negocios y nuestras vidas. Esta es la razón por la cual la confianza del cliente es el centro de lo que hacemos y la seguridad es nuestra principal prioridad. Somos transparentes en cuanto a nuestro programa de seguridad para que puedas sentirte informado y seguro cuando utilices nuestros productos y servicios.

Obtén más información sobre nuestro enfoque sobre la seguridad y sobre cómo los clientes pueden jugar un papel importante en él.

La información de esta página se aplica a los productos de Atlassian Cloud Jira, Confluence y Bitbucket a menos que se indique lo contrario.

Nuestro concepto de seguridad

En esta sección, vamos a hablar sobre la forma en la que Atlassian aborda el tema de la seguridad. Veremos nuestras medidas clave y los controles que implementamos en diversos dominios de seguridad, tanto en la protección de nuestros propios entornos (incluidas las plataformas basadas en la nube) como en los procesos que aplicamos para garantizar que los productos que creamos sean seguros para clientes y usuarios.

Nuestra filosofía en cuanto a la seguridad

Nuestro concepto de seguridad se basa en varios temas centrales:

- Guiar a los colegas del sector en la seguridad de los productos y de la nube.

- Cumplir todos los requisitos de los clientes en seguridad de la nube y superar aquellos relativos a certificaciones y estándares de seguridad del sector.

- Ser abiertos y transparentes sobre nuestros programas, procesos y métricas. Esto incluye compartir nuestros procesos y animar a otros proveedores de servicios en la nube a hacer lo mismo, además de establecer nuevos estándares para los clientes.

En esta sección destacamos las diversas medidas e iniciativas que hemos implementado para cumplir con esta filosofía de acuerdo con estos temas clave.

También nos enorgullece que muchos de nuestros productos insignia respalden y formen parte fundamental de los procesos y flujos de trabajo diarios internos en Atlassian. Por ejemplo, nuestras aplicaciones Jira y Confluence son pilares clave de nuestra estrategia para la gestión de incidentes y los programas de gestión de vulnerabilidades. Esto significa que proteger nuestros productos no solo es importante porque uno de nuestros valores clave sea “No #@!% al cliente”, sino porque también somos usuarios.

Nuestro equipo

Sabemos que la mayoría de las empresas diría lo mismo, pero estamos realmente orgullosos de nuestro equipo de seguridad. Estamos convencidos de haber creado y desarrollado un equipo que reúne a algunos de los nombres más brillantes del sector. Al frente del equipo de seguridad está el responsable central de seguridad informática, con sede en San Francisco, y reúne en total a más de 100 personas en las oficinas de Sídney, Ámsterdam, Bengaluru, Austin, Mountain View, San Francisco y Nueva York (además de otros miembros del equipo remotos). El equipo no para de crecer, reflejando así la prioridad que da Atlassian a la seguridad. Además, incluye varios equipos secundarios:

- Seguridad de productos: este equipo se encarga de la seguridad de los productos y las plataformas.

- Seguridad de ecosistemas: este equipo es responsable de la seguridad de nuestro Marketplace y los complementos.

- Inteligencia de seguridad: se encarga de detectar y responder ante incidentes de seguridad.

- Equipo rojo: este equipo se ocupa de la emulación de adversarios y de ejercitar la inteligencia de seguridad.

- Arquitectura de seguridad: es responsable de definir los requisitos de seguridad de nuestros productos y plataformas.

- Seguridad corporativa: desde este equipo se trabaja en nuestra seguridad interna con respecto a las aplicaciones y la red corporativas.

- Confianza: este es el equipo responsable de rastrear las expectativas de los clientes y responder a ellas, y de proporcionar transparencia para procesos y prácticas.

- Desarrollo y SRE: se ocupa de crear y ejecutar herramientas para el equipo de seguridad.

- Formación y concienciación: es el equipo encargado de garantizar que nuestros empleados y partners sepan trabajar de forma segura.

Nuestro equipo de seguridad siempre está creciendo, pero todas las personas que formamos parte de Atlassian compartimos la misión de mejorar la seguridad y todos los empleados tienen clara esta estrategia. Así, queremos guiar a nuestros colegas en la seguridad en la nube, cumplir con todos los requisitos de los clientes en cuanto a seguridad en la nube, superar los requisitos del sector en materia de normas y certificaciones de seguridad y estar orgullosos de compartir nuestros métodos para proteger los datos de los clientes. Todos nuestros empleados tienen claro nuestro concepto de seguridad y los objetivos en esta área a lo largo de toda su carrera en Atlassian.

Otros programas para proteger la seguridad

Es esencial poner en práctica los aspectos básicos de la seguridad, pero además contamos con varios programas para garantizar que nuestra estrategia de seguridad siga siendo amplia y proactiva. Estas son algunas de esas medidas:

Programa Campeones de la seguridad

Tenemos líderes de seguridad en todos nuestros equipos de productos y servicios que se encargan de implantar iniciativas de seguridad clave entre sus colegas de forma continua y de mantener una comunicación lo más abierta posible con nuestro equipo central de seguridad. De esta manera, la seguridad ocupa siempre un lugar central en nuestra organización.

Programa de detecciones de seguridad

Este programa complementa los procesos de respuesta ante incidentes de Atlassian. Dentro de nuestro proceso de gestión de incidentes estándar, hemos implementado un programa independiente para crear de forma proactiva búsquedas y alertas, no solo para los tipos de incidentes actuales, sino también para las amenazas futuras.

Programa de recompensas por errores

El programa de recompensas por errores ha sido reconocido como uno de los mejores del sector. Con él, podemos valernos de una comunidad de decenas de miles de investigadores que prueban constantemente nuestros productos y nos informan de las vulnerabilidades detectadas.

Mejoras continuas del programa de seguridad

Queremos asegurarnos de que nuestro programa de seguridad siga a la vanguardia y sirva de guía para otros colegas del sector. Y sabemos que, para conseguirlo, debemos evaluar continuamente nuestro concepto actual de seguridad (también con respecto a otros colegas del sector) y determinar los puntos donde podemos mejorar.

Con este fin, hemos realizado (y continuaremos realizando) numerosas evaluaciones de madurez de nuestro programa de seguridad a través de reputadas empresas independientes de consultoría de seguridad. En 2020, también realizamos una evaluación entre pares de nuestro programa global de Confianza y seguridad. Los resultados de estos procesos (incluidas las recomendaciones clave) nos sirvieron para subsanar las lagunas y para aprovechar las oportunidades de mejora.

También hemos definido una serie de programas en los diversos ámbitos de la seguridad en los que nos centramos, como la seguridad del producto y la inteligencia de seguridad, con el fin de guiar nuestros procesos internos de mejora. Hemos establecido métricas para cada uno de estos programas y las revisamos a través de nuestro equipo de Gestión de seguridad. Estas métricas nos permiten identificar y abordar áreas de mejora en cada uno de los ámbitos principales relacionados con la seguridad en los que nos centramos.

Más información

Este documento proporciona una visión general de nuestro concepto de seguridad, pero encontrarás más detalles sobre nuestro programa de seguridad en el Atlassian Trust Center. También tienes a tu disposición páginas web y documentos técnicos que tratan específicamente diferentes áreas de nuestro programa de seguridad:

- Cómo gestiona Atlassian los datos de los clientes

- Nuestro enfoque sobre las pruebas de seguridad externas

- Nuestro enfoque sobre la gestión de incidentes de seguridad

- Nuestro enfoque para la gestión de vulnerabilidades

- Responsabilidades compartidas para la seguridad en la nube

- Nuestro Atlassian Trust Management System

- Nuestras políticas de seguridad y tecnología en Atlassian

Proteger nuestro entorno interno

Un buen enfoque en materia de seguridad empieza por nuestra propia casa, en especial, por la protección de nuestros entornos internos. Para conseguirlo, seguimos varios pasos.

Crear una arquitectura de red segura

Atlassian aplica un concepto de seguridad por capas para nuestras redes. Implementamos controles en cada capa de los entornos en la nube; para ello, dividimos nuestra infraestructura en zonas, entornos y servicios. Contamos con restricciones de zona que incluyen la limitación del tráfico de red de la oficina/los empleados, datos de clientes, CI/CD y DMZ. También tenemos separación de entornos para limitar la conectividad entre entornos de producción y no producción. Además, los datos de producción no se replican fuera de los entornos de producción. Solo se puede acceder a las redes y los servicios de producción desde esas mismas redes, por ejemplo, solamente un servicio de producción puede acceder a otro servicio de producción.

Los servicios deben estar autorizados explícitamente para comunicarse con otros servicios a través de una lista de permitidos con autenticación. Controlamos el acceso a nuestras redes sensibles mediante un enrutamiento de nube privada virtual, reglas de cortafuegos y trabajo en red definido por software. Además, todas las conexiones de las redes están cifradas. También hemos implementado la detección de intrusiones en nuestras redes de producción y de oficina para detectar posibles amenazas.

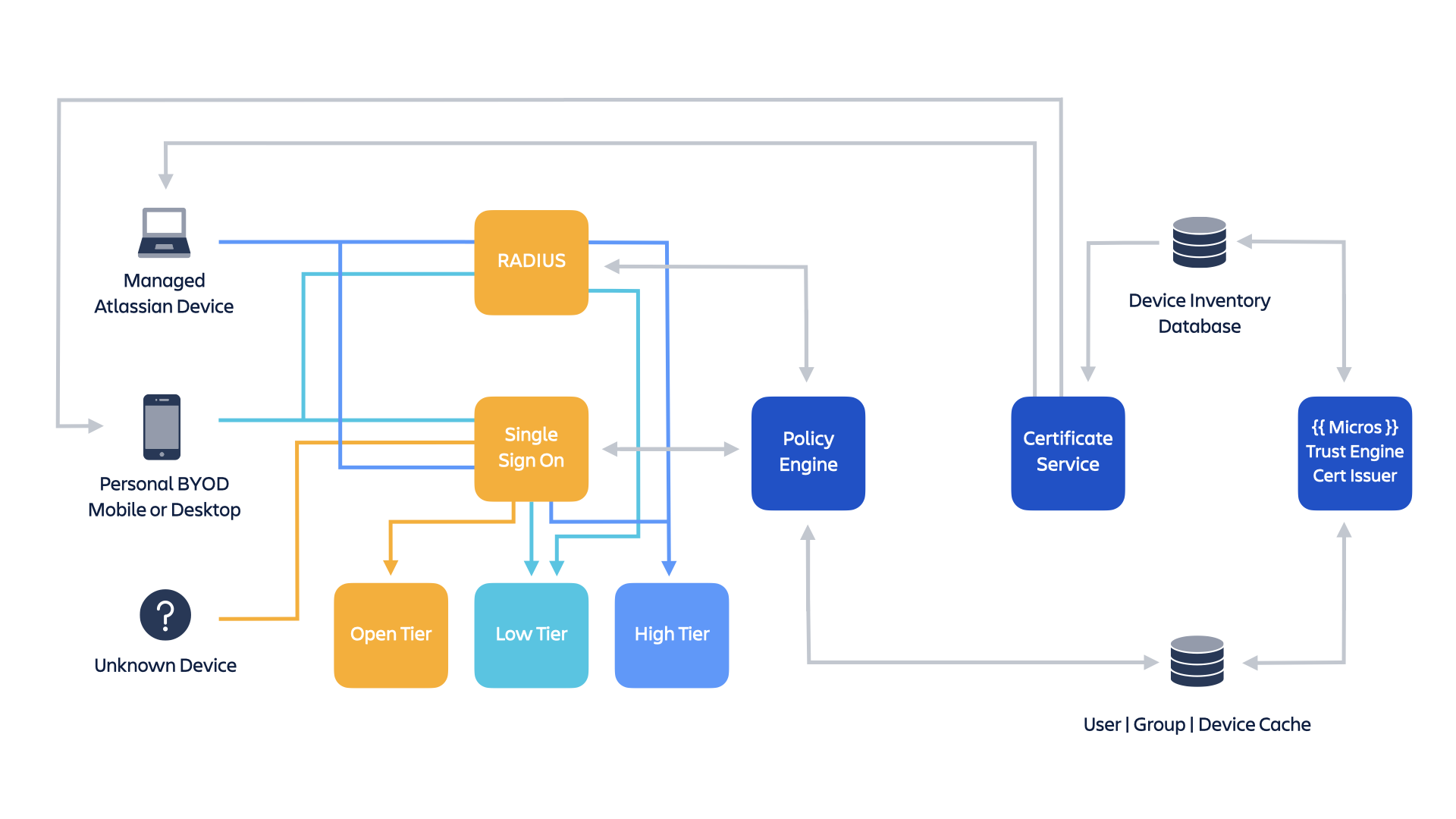

Proteger el acceso a nuestras redes a través del enfoque de confianza cero

Atlassian protege el acceso a nuestra red corporativa, a las aplicaciones internas y a los entornos en la nube a través de un concepto denominado "confianza cero". En pocas palabras, el principio central del enfoque de confianza cero es este: “no te fíes nunca, compruébalo siempre”.

El enfoque de confianza cero se aparta de los conceptos tradicionales de seguridad de redes que confían únicamente en la autenticación del usuario para determinar si puede acceder a los recursos de la red. En este tipo de enfoque existe el peligro de que un dispositivo que no sea seguro ni de confianza ponga en riesgo la seguridad. En consecuencia, muchas organizaciones han comenzado a adoptar un modelo en el que solo los dispositivos de confianza pueden acceder a su red; para ello, utilizan métodos como las tecnologías de gestión de dispositivos móviles o la restricción del acceso a nivel de red a una lista de dispositivos conocidos.

Aunque estas estrategias son útiles, no son lo suficientemente detalladas. El concepto de Atlassian de Zero Trust garantiza de manera efectiva que el acceso a los recursos y servicios de nuestras redes no solo se base en las credenciales de los usuarios, sino que implique una decisión de política dinámica que considere una serie de factores para denegar o permitir el acceso a cada recurso a partir de la postura de seguridad del dispositivo del usuario (independientemente de su ubicación).

En resumen, lo que hemos hecho es crear en nuestra red tres niveles de recursos (a partir de su importancia y confidencialidad relativas), que sirven de base para el trabajo del enfoque de confianza cero:

- Nivel abierto: todo usuario corporativo que se autentique correctamente en nuestra red puede acceder a estos servicios.

- Nivel bajo: los usuarios corporativos que se hayan autenticado solo podrán acceder a estos recursos si acceden a nuestra red desde un dispositivo corporativo de confianza (dispositivos que Atlassian posee y administra) o un BYOD gestionado (un dispositivo personal inscrito en el programa MDM de Atlassian).

- Nivel alto : estos recursos solo están a disposición de usuarios corporativos autenticados que acceden desde un dispositivo corporativo asignado por Atlassian. A nuestros servicios de producción solo se puede acceder desde nuestra red corporativa a través de dispositivos de nivel alto y con autenticación SAML.

La implementación del enfoque de confianza cero por parte de Atlassian utiliza diversos componentes, servicios y procesos automatizados, que a grandes rasgos son los siguientes:

- Nuestro servicio Trust Engine concede un certificado a los usuarios autenticados en dispositivos BYOD corporativos o gestionados. El certificado incluye metadatos que determinan si se trata de un dispositivo BYOD o corporativo. Estos se implementan en los dispositivos mediante nuestras soluciones de gestión de terminales y se vuelven a emitir (o revocar) con regularidad.

- Cuando un usuario se autentica, se solicita su certificado y se presenta a nuestra infraestructura. La información del certificado sirve para verificar que la cuenta del usuario es válida y el tipo de dispositivo. A partir de esta información, el usuario pasa a nuestra red de nivel bajo (donde el acceso a la red y a las aplicaciones está restringido) o se le concede acceso al nivel alto. Cada hora se sondean los dispositivos conectados a la red de Atlassian y se cotejan con nuestras soluciones de gestión de terminales para determinar la propiedad, la seguridad del dispositivo e información sobre su postura. Esto incluye garantizar que los dispositivos cumplan con los requisitos mínimos, como antimalware, cifrado, versiones de SO, etc.

- Se actualiza una base de datos central con información sobre el cumplimiento de los dispositivos de usuario. Esta base se utiliza para permitir o denegar a los usuarios el acceso a los recursos de nuestra red. Si se determina que un dispositivo no es conforme, se interrumpirá su conexión a nuestra red.

Atlassian ha elaborado un artículo en el que se detalla nuestra filosofía e implementación de una arquitectura de confianza cero.

Gestionar el acceso a sistemas y servicios de forma segura

Atlassian cuenta con un proceso bien definido para aprovisionar (asignar o revocar) el acceso de usuario para todos los sistemas y servicios. Disponemos de un flujo de trabajo establecido (sincronización de 8 horas) que vincula nuestro sistema de gestión de RR. HH. y nuestro sistema de aprovisionamiento de acceso. Utilizamos un control de acceso basado en roles que utiliza perfiles de usuario predefinidos para garantizar que el personal solo tenga un acceso adecuado a su puesto de trabajo. La administración debe aprobar todas las cuentas de usuario para que puedan acceder a los datos, las aplicaciones, la infraestructura o los componentes de la red.

En respaldo de la arquitectura de confianza cero, controlamos el acceso a nuestras aplicaciones corporativas a través de una plataforma de inicio de sesión único (SSO). Para acceder a nuestras aplicaciones, el personal debe autenticarse a través de esta plataforma, lo que incluye el uso de un segundo factor de autenticación. Los usuarios deben autenticarse a través de claves U2F o a través de un autenticador de aplicación móvil proporcionado a los empleados de Atlassian. Además, hemos dejado de utilizar métodos de autenticación menos seguros, como SMS y OTP por teléfono. Atlassian ha adoptado este enfoque para garantizar que nuestro proceso de autenticación sea muy seguro frente a ataques de phishing y de intermediario. Cualquier sistema que envíe códigos en un mensaje de texto puede estar bajo la amenaza de atacantes expertos.

Proteger nuestros dispositivos terminales

En Atlassian combinamos la gestión de terminales para implementar actualizaciones y parches en los sistemas operativos y las aplicaciones clave de todos los dispositivos terminales. También hemos implementado varias soluciones de protección de terminales contra amenazas como el malware.

Dentro del enfoque de confianza cero, el personal de Atlassian que desee acceder a la mayoría de nuestros servicios a través de sus dispositivos móviles personales debe inscribirse en el Programa de Gestión de Dispositivos Móviles (MDM, por sus siglas en inglés). De esta forma, podemos garantizar que todos los dispositivos móviles que se conectan a nuestra red cumplen con nuestros requisitos mínimos de seguridad, que abarcan aspectos como el cifrado, el bloqueo de dispositivos, el software antimalware y las versiones del sistema operativo.

Todo el personal que cumpla los requisitos, se inscriba y mantenga la conformidad con nuestro programa MDM recibirá una asignación mensual de Atlassian por su participación.

Si se determina que un dispositivo no cumple los requisitos, el empleado recibirá un correo electrónico para notificarle el incumplimiento. El empleado tendrá un plazo de 24 horas para resolver el incumplimiento antes de que se revoque el acceso desde ese dispositivo.

Seguridad en las operaciones cotidianas

Nos esforzamos por incorporar la seguridad en todos los aspectos de nuestros procesos operativos diarios. Queremos que la seguridad sea una parte inherente de nuestra forma de trabajo para minimizar la necesidad de reajustar o reforzar las medidas de seguridad después de una incidencia.

Control de los activos de información

Nuestros sistemas de producción se emplazan en una infraestructura obtenida a través de proveedores de servicios en la nube. Estos sistemas no se rastrean a nivel de hardware por la propia naturaleza del servicio. Los microservicios subyacentes en los que se ejecutan nuestros productos se rastrean en una base de datos de “Servicio” personalizada. Esta base de datos se actualiza automáticamente al implementar un servicio.

Nuestro equipo de Tecnología del lugar de trabajo mantiene un inventario de activos de todos los terminales utilizando nuestro software Jira para llevar a cabo un control de los mismos.

Gestión de los cambios en nuestro entorno

Nuestro proceso de gestión de cambios es ligeramente diferente a los procesos tradicionales. Los procesos de gestión de cambios tradicionales se basan en una jerarquía de tipo piramidal. Cuando alguien quiere realizar un cambio, debe presentarlo a una comisión que lo aprobará o rechazará.

Hemos adoptado un concepto de código abierto que llamamos “Revisión por compañeros, compilación correcta” (PRGB, Peer Review, Green Build). A diferencia de los procesos tradicionales de gestión de cambios, el enfoque PRGB requiere que cada cambio, ya sea un cambio de código o un cambio de infraestructura, sea revisado por uno o más compañeros para identificar cualquier problema que pudiera llegar a causar. El número de revisores aumenta en función de la importancia del cambio o de los sistemas a los que va a afectar, y confiamos en nuestros ingenieros para identificar y marcar los problemas antes de aprobar un cambio. Este proceso es efectivo para proporcionar un método dinámico y adaptable de gestionar los cambios en el entorno. Cuando la compilación es correcta, se le da “luz verde” y pasa a nuestras CI/CD con los nuevos cambios incluidos. Si alguno de los componentes del cambio no supera las pruebas de integración, función, unidad o seguridad, la compilación se rechaza y vuelve a la solicitud de cambio original para solucionar los posibles problemas.

Gestión de configuraciones en nuestros sistemas

Los ingenieros y arquitectos que pueden instalar software en nuestro entorno de producción son un grupo reducido. En la mayoría de los casos, no se puede instalar software. En nuestros entornos se utilizan herramientas de gestión de configuración para administrar configuraciones y cambios en los servidores. Los cambios directos realizados en los sistemas se sobrescriben mediante la configuración aprobada introducida a través de esas herramientas de gestión de configuración para garantizar la homogeneidad. Confiamos en Imágenes de máquina de Amazon (AMI) estándar, todos los cambios en nuestras AMI o nuestros sistemas operativos deben realizarse a través de nuestro proceso de gestión de cambios estándar, realizamos un seguimiento e informamos de las configuraciones de las excepciones, y hemos implementado el aislamiento de recursos para que los problemas con los servicios no afecten a otros servicios. Además, confiamos en nuestro proceso “Revisión por compañeros, compilación correcta” (PRGB) para garantizar que varios revisores aprueben los cambios de configuración introducidos a través de herramientas de gestión de configuración. Todas las compilaciones se firman criptográficamente y en nuestro entorno de producción solo se permite la ejecución de compilaciones firmadas.

Uso de registros

Utilizamos una plataforma SIEM para agregar registros de distintas fuentes, aplicar reglas de supervisión a los registros agregados y, a continuación, marcar toda actividad sospechosa. Nuestros procesos internos definen cómo se evalúan, se investigan y se escalan adecuadamente estas alertas. Los registros clave del sistema se reenvían desde los sistemas en los que los registros son de solo lectura. El equipo de Seguridad de Atlassian crea alertas en nuestra plataforma de análisis de seguridad y supervisa los indicadores de compromiso. Nuestros equipos de SRE utilizan esta plataforma para supervisar problemas de disponibilidad o rendimiento. Los registros se conservan durante 30 días en copia de seguridad en caliente y 365 días en copia de seguridad en frío.

Los registros clave del sistema se combinan tanto en un sistema de análisis de registros interno como en un sistema de detección de intrusiones.

Los registros son un componente clave de nuestra estrategia global de detección de incidentes y respuesta. Esta estrategia se trata en detalle en la sección “Cómo identificamos las amenazas de seguridad y cómo nos protegemos y respondemos ante ellas”.

Continuidad empresarial y gestión de recuperación ante desastres

Para nosotros es esencial la resiliencia de nuestros productos, sobre todo porque en Atlassian también dependemos de ellos. Sabemos que pueden suceder interrupciones. Por ello, estamos decididos a incorporar procesos para planificar las interrupciones y manejarlas con un impacto mínimo para nuestros clientes. Nuestros programas de continuidad empresarial y recuperación ante desastres (BC y DR, respectivamente, por sus siglas en inglés) reúnen las diversas actividades realizadas para alcanzar esos objetivos.

La participación del personal directivo en las actividades de planificación de BC y DR garantiza la supervisión necesaria para que todos los equipos asuman responsabilidad en materia de resiliencia. La finalidad de nuestras actividades de planificación de BC y DR es lograr el equilibrio adecuado entre costes, beneficios y riesgo a través de un análisis de los “objetivos de tiempo de recuperación” (RTO) y los “objetivos de punto de recuperación” (RPO) de los servicios. Este análisis nos ha llevado a establecer un sistema sencillo de 4 niveles para agrupar servicios según sus requisitos de recuperación. Puedes consultar los detalles de este enfoque en nuestra página sobre Cómo gestiona Atlassian los datos de los clientes.

Nuestros programas de BC y DR incluyen las siguientes actividades:

1. Desarrollar medidas de redundancia para cumplir con los requisitos de resiliencia.

2. Probar y verificar esas medidas de redundancia.

3. Aprender de las pruebas para la mejora continua de las medidas de BC y DR.

Nuestros productos están diseñados para optimizar el uso de las capacidades de redundancia (como las regiones y las zonas de disponibilidad) que ofrecen nuestros proveedores de servicios en la nube.

Monitorizamos de forma continua diversas métricas, a fin de detectar posibles problemas de forma temprana. A partir de esas métricas, se configuran alertas para notificar a los ingenieros de fiabilidad del sitio (SRE) o a los equipos de ingeniería de productos relevantes cuando se superan los umbrales. De este modo, se pueden adoptar medidas rápidas a través de nuestro proceso de respuesta ante incidentes. Los SRE también desempeñan un papel clave para identificar lagunas en el programa de recuperación ante desastres y colaboran con el equipo de Riesgo y cumplimiento para resolverlas. Además, todos nuestros equipos cuentan con un campeón de recuperación ante desastres que se ocupa de supervisar y ayudar a administrar los aspectos de recuperación ante desastres relacionados con su equipo.

Nuestras pruebas de recuperación ante desastres cubren aspectos de procesos y tecnología, incluida la documentación de procesos pertinente. La frecuencia de las pruebas de recuperación ante desastres se corresponde con el nivel de importancia de cada servicio; por ejemplo, las pruebas son trimestrales en los procesos de copia de seguridad y recuperación para sistemas clave orientados al cliente. Realizamos pruebas de conmutación por error manuales y ad-hoc en nuestros sistemas. Estas pruebas incluyen desde ejercicios de simulación teórica menos complejos hasta pruebas de conmutación por error por regiones o zonas de disponibilidad más complejas. Con independencia de la complejidad de la prueba, actuamos con diligencia a la hora de capturar y documentar los resultados, analizar e identificar posibles mejoras o lagunas, y darles solución con tickets de Jira. El objetivo de todo esto es la mejora continua del proceso general.

Cada año, realizamos Evaluaciones de impacto empresarial (BIA, por sus siglas en inglés) para evaluar los riesgos asociados con servicios críticos. Los resultados de estas BIA impulsan la estrategia de DR y BC. En consecuencia, los servicios críticos pueden desarrollar planes efectivos de DR y BC.

Disponibilidad del servicio

Además de las medidas anteriores, también publicamos el estado de disponibilidad del servicio en tiempo real para nuestros clientes mediante nuestro producto Statuspage. De esta forma, si surgen problemas con alguno de nuestros productos, los clientes están al tanto al mismo tiempo que nosotros.

Copias de seguridad

En Atlassian, utilizamos un programa integral de copia de seguridad. Este programa incluye nuestros sistemas internos, donde las medidas de copia de seguridad se determinan de acuerdo con los requisitos de recuperación del sistema. También contamos con amplias medidas de copia de seguridad para los servicios de Atlassian Cloud, y específicamente con respecto a los datos de clientes y aplicaciones. Atlassian emplea la función de instantánea de Amazon RDS (Relational Database Service) para crear copias de seguridad diarias y automatizadas de cada instancia de RDS.

Las instantáneas de Amazon RDS se conservan durante 30 días, admiten la recuperación de un momento dado y se cifran mediante cifrado AES-256. Los datos de copia de seguridad no se almacenan fuera de las instalaciones, sino que se replican en varios centros de datos de una región AWS determinada. Además, realizamos pruebas trimestrales de nuestras copias de seguridad.

En el caso de Bitbucket, los datos se replican en una región diferente de AWS y se realizan copias de seguridad independientes a diario en cada región.

No utilizamos estas copias de seguridad para revertir cambios destructivos iniciados por el cliente, como campos sobrescritos mediante scripts o incidencias, proyectos o sitios eliminados. Para evitar la pérdida de datos, recomendamos realizar copias de seguridad de forma habitual. En la documentación de tu producto, encontrarás más información sobre la creación de copias de seguridad.

Seguridad física

Los controles de seguridad física de nuestras oficinas se rigen por nuestra política de seguridad física y ambiental, que garantiza la implementación de una seguridad física sólida en nuestros entornos, ya sea en las instalaciones o en la nube. Esta política incluye, por ejemplo, la protección de las zonas de trabajo y de nuestros equipos de TI dondequiera que estén, la restricción del acceso a nuestros edificios y oficinas al personal apropiado, y la vigilancia de los puntos físicos de entrada y salida. Nuestras prácticas de seguridad física incluyen asistencia a la recepción en el horario de trabajo, requisitos de registro para visitantes o acceso con acreditación a áreas no públicas. Además, colaboramos con la gestión de nuestro edificio de oficinas para el acceso fuera de horario y la grabación de vídeo en los puntos de entrada y salida, tanto en los accesos principales como en las zonas de carga.

Los centros de datos de nuestros partners cumplen con SOC-2, como requisito mínimo. Estas certificaciones abordan diversos controles de seguridad, incluida la protección y la seguridad físicas y ambientales. El acceso a los centros de datos se restringe al personal autorizado y se controla mediante medidas de verificación biométrica de la identidad. Las medidas de seguridad físicas incluyen guardias de seguridad en las instalaciones, vigilancia mediante vídeo de circuito cerrado, sistemas de doble puerta de seguridad y medidas adicionales de protección frente a intrusiones.

Protección de los datos

Hemos implementado diversas medidas para garantizar la protección y la disponibilidad de los datos de los clientes, y para que estos tengan el mayor control posible sobre sus datos.

Centros de datos

Los datos y productos de Atlassian se alojan en el proveedor de alojamiento en la nube líder del sector, Amazon Web Services (AWS). Con opciones de redundancia y conmutación por error a nivel mundial, obtenemos un rendimiento óptimo. Además, utilizamos diversas regiones geográficas de AWS (Este/Oeste de EE. UU., Unión Europea y Asia-Pacífico) y varias zonas de disponibilidad dentro de cada una de esas regiones para garantizar que un fallo en un centro de datos no afecte a la disponibilidad de nuestros productos o datos de clientes. Para obtener más información, consulta el artículo Cómo gestiona Atlassian los datos de los clientes y la página Infraestructura de alojamiento en la nube.

El acceso físico a nuestros centros de datos, donde se alojan los datos de los clientes, se limita al personal autorizado y se verifica mediante mediciones biométricas. Las medidas de seguridad físicas para nuestros centros de datos incluyen guardias de seguridad en las instalaciones, vigilancia mediante vídeo de circuito cerrado, sistemas de doble puerta de seguridad y medidas adicionales de protección frente a intrusiones.

Cifrado de datos

Todos los datos de los clientes almacenados en los productos de Atlassian Cloud se cifran durante el tránsito por las redes públicas mediante el protocolo TLS 1.2+ con confidencialidad directa total (PFS) para protegerlos contra la divulgación o modificación no autorizada. Nuestra implementación de TLS impone el uso de códigos y longitudes de clave eficaces cuando lo admite el navegador.

Las unidades de datos de los servidores que alojan los archivos adjuntos y datos de los clientes de Jira Software Cloud, Jira Service Management Cloud, Jira Work Management, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie y Trello utilizan el cifrado de disco completo AES-256 estándar del sector para el cifrado de datos en reposo. Consulta la hoja de ruta de Atlassian Trust para conocer las novedades de la plataforma.

Gestión de claves

Atlassian utiliza el Servicio de gestión de claves de AWS (KMS) para gestionar las claves. AWS inspecciona y gestiona de forma periódica e interna el proceso de cifrado, descifrado y gestión de claves como parte de sus procesos de validación interna. A cada clave se le asigna un propietario que será responsable de asegurar el nivel adecuado de controles de seguridad.

Separación de inquilinos

Aunque nuestros clientes comparten una infraestructura de TI común basada en la nube cuando utilizan los productos de Atlassian, contamos con medidas para garantizar la separación lógica, de modo que las acciones de un cliente no puedan poner en riesgo los datos o el servicio de otros.

La estrategia de Atlassian para conseguirlo cambia entre aplicaciones. Para Jira y Confluence Cloud, empleamos el concepto “Contexto de inquilino” para el aislamiento lógico de los clientes. Se ha implementado en el código de cada aplicación y está gestionado por lo que denominamos “Servicio de contexto de inquilino” (TCS, por sus siglas en inglés). Dicho concepto garantiza lo siguiente:

- Los datos de los clientes se conservan separados de forma lógica de otros inquilinos cuando están en reposo.

- Toda solicitud procesada por Jira o Confluence cuenta con una vista de “inquilino específico” para que no afecte a otros inquilinos.

En términos amplios, opera almacenando un “contexto” para cada uno de los inquilinos clientes. El contexto de cada inquilino está asociado con un ID único que el TCS almacena centralmente y que incluye diversos metadatos asociados con el inquilino (como las bases de datos en las que está incluido, qué licencias posee, a qué funciones puede acceder y otra información de configuración). Cuando un cliente accede a Jira o Confluence Cloud, el TCS emplea el ID de inquilino para cotejar esos metadatos y, a continuación, los vincula a cualesquiera operaciones que el inquilino realice en la aplicación durante la sesión.

El contexto que el TCS proporciona actúa en la práctica como una “lente” a través de la cual se produce cualquier interacción con los datos del cliente; esta lente siempre está confinada a un inquilino específico. Así se garantiza que un inquilino cliente no acceda a los datos de otro y que un inquilino no pueda afectar con sus acciones al servicio de otro.

Puedes consultar más información sobre nuestra arquitectura de nube en nuestros recursos de soporte de la nube.

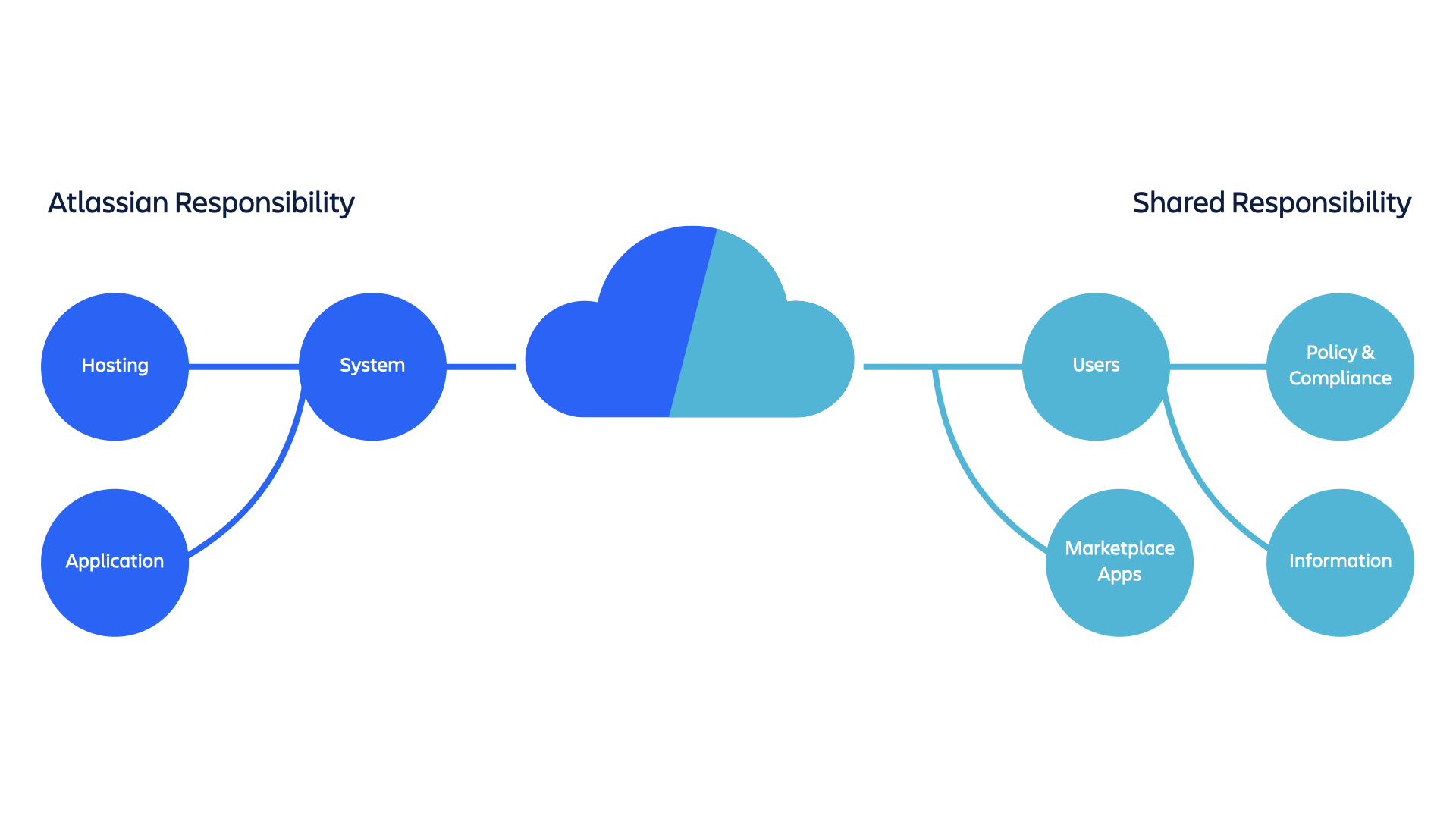

Compartir la responsabilidad de la gestión de los datos de los clientes

Atlassian asume la responsabilidad de la seguridad, la disponibilidad y el rendimiento de las aplicaciones que proporcionamos, los sistemas en los que se ejecutan y los entornos en los que se alojan esos sistemas. Sin embargo, la seguridad es una responsabilidad conjunta entre Atlassian y nuestros clientes en cuatro áreas concretas:

Política y cumplimiento

Garantizar que el sistema satisface las necesidades empresariales del cliente y que se utiliza de acuerdo con las obligaciones de cumplimiento normativas, legislativas y de la industria.

Usuarios

Creación y gestión de cuentas de usuario.

Información

El contenido que los clientes almacenan en Confluence Cloud, Jira Cloud, Trello o Bitbucket Cloud.

Aplicaciones de Marketplace

Servicios de terceros que se integran con los productos de Atlassian.

Si bien Atlassian adopta las medidas necesarias para proteger y asegurar los datos de los clientes, la realidad es que las decisiones que ellos toman en la configuración de nuestros productos también influyen significativamente en la implementación de la seguridad. Estas son algunas cuestiones importantes que deben tener en cuenta al utilizar nuestros productos:

- Verificación de dominios y gestión central de cuentas de usuario: los administradores de nuestras organizaciones de clientes pueden verificar uno o varios dominios para demostrar que son los propietarios. Con la verificación de dominios, un administrador puede gestionar de forma centralizada las cuentas de Atlassian de todos los empleados y aplicar políticas de autenticación (incluidos requisitos de contraseña y SAML). Este es un paso importante que recomendamos tomar a todos nuestros clientes para proteger el acceso a sus cuentas y garantizar la disponibilidad de los datos.

- Permisos de acceso: aunque nuestros productos están diseñados para permitir la colaboración, los clientes deben tener cuidado al otorgar permisos a los usuarios de su organización con respecto al acceso a los datos. En algunos casos, también pueden conceder acceso público a los datos. Si es así, Atlassian no tiene control ni puede impedir que dichos datos se copien o distribuyan.

- Acceso centralizado: recomendamos encarecidamente a nuestros clientes que utilicen Atlassian Access para centralizar la administración y mejorar la seguridad en todos los productos de Atlassian que utilizan (incluido el uso de la autenticación obligatoria en dos fases y el inicio de sesión único).

Para obtener más información, consulta nuestro artículo sobre Responsabilidades compartidas para la seguridad en la nube.

Control del acceso a los datos de los clientes

Tratamos todos los datos de los clientes con la misma confidencialidad y hemos implementado estrictos controles que rigen su uso. Durante el proceso de incorporación, proporcionamos formación sobre concienciación a nuestros empleados internos y externos que abarca las prácticas recomendadas para gestionar los datos de los clientes y su importancia.

En Atlassian, solo los Atlassians autorizados tienen acceso a los datos de los clientes almacenados en nuestras aplicaciones. La autenticación se realiza a través de claves públicas protegidas por frases de contraseña y los servidores solo aceptan conexiones SSH entrantes de Atlassian y ubicaciones de centros de datos internas. El acceso está restringido a grupos con privilegios a menos que otros lo soliciten, en cuyo caso se debe revisar y aprobar. Además, se exige una autenticación adicional en dos fases (2FA).

Nuestro equipo de soporte global, el cual dispone de estrictos controles de autenticación y autorización, facilita los procesos de mantenimiento y soporte. Se puede acceder a las aplicaciones y datos alojados para supervisar su estado y realizar mantenimiento de los sistemas y aplicaciones, y cuando lo solicite el cliente a través de nuestro sistema de soporte. Nuestros clientes también reciben opciones con respecto al consentimiento explícito sobre qué ingenieros de soporte son apropiados para acceder a sus datos a través de nuestro verificador de control de consentimiento.

El acceso no autorizado o inapropiado a los datos de los clientes se trata como un incidente de seguridad y se gestiona a través de nuestro proceso de gestión de incidentes. Este proceso incluye instrucciones para avisar a los clientes afectados si se observa una infracción de una política.

Conservación y eliminación de datos

Tenemos disposiciones en vigor para poder responder a las solicitudes de los usuarios para eliminar información personal y ayudamos a los usuarios finales con cuentas de Atlassian a eliminar su información personal. También contamos con herramientas de importación y exportación para que nuestros clientes puedan acceder a sus datos e importarlos o exportarlos con herramientas de Atlassian.

Los sitios de los clientes se desactivan 15 días después de que termine su periodo de suscripción actual. Atlassian retiene los datos de los sitios desactivados durante 15 días (para los sitios de evaluación) o 60 días (para los sitios de suscripción de pago) tras la finalización del periodo de suscripción actual del cliente. Ten en cuenta que los datos de Jira solo se eliminarán si anulas la suscripción a todos los productos de Jira a los que estuvieras suscrito.

Encontrarás más información en nuestra página de prácticas de seguridad o en nuestras preguntas frecuentes sobre almacenamiento de datos .

Protección para las personas

Queremos asegurarnos de que todo nuestro personal sepa cómo hacer su trabajo de forma segura y esté facultado para actuar en consecuencia. Incorporar una mentalidad centrada en la seguridad es un pilar básico de la cultura de Atlassian y nos hace más resilientes frente a posibles ataques cibernéticos.

Formación en materia de seguridad

Nos aseguramos de que todo el personal realice la formación sobre seguridad durante el proceso de incorporación y luego de forma continua, para que la seguridad siga siendo una cuestión presente en el día a día. Sabemos que muchas de las amenazas a las que se enfrenta nuestro equipo son las mismas con las que se encuentran nuestros contratistas y demás partners. Por ello, extendemos a ellos la formación en materia de seguridad. Nuestro programa de formación sobre seguridad incluye temas como amenazas y estafas actuales, prácticas de trabajo seguras, comportamientos potencialmente peligrosos que crean riesgos para la seguridad y cuestiones normativas y de cumplimiento.

Además de la formación general sobre seguridad de la información, nuestros desarrolladores tienen a su disposición formación más específica sobre programación segura. Los equipos de desarrollo también cuentan con la asistencia de campeones de seguridad o ingenieros de seguridad integrados que respaldan las tareas operacionales relacionadas con la seguridad.

También mantenemos canales abiertos de comunicación entre los empleados y el equipo de seguridad a través de mensajería instantánea, publicaciones de blog, preguntas frecuentes, etc. Con ello, nos aseguramos de que todos los empleados de Atlassian puedan acceder al equipo de seguridad.

Durante el mes de octubre, Seguridad en Atlassian organiza el Mes de Concienciación sobre la Seguridad para partners y empleados. La ocasión sirve para celebrar la contribución de todos para la protección de la compañía y para reforzar la formación sobre seguridad con divertidos juegos y charlas.

Programa Campeones de la seguridad

Nuestro programa Campeones de la seguridad cuenta con un defensor de la seguridad exclusivo en cada equipo de productos y servicios. Este campeón se encarga de promover prácticas de seguridad clave entre los miembros del equipo y colabora en cuestiones de seguridad con nuestro equipo de seguridad central para mejorar los flujos de comunicación.

Nuestros campeones también reciben formación avanzada en seguridad de las aplicaciones para identificar vulnerabilidades, conocer prácticas de desarrollo seguras y programar de forma segura.

Los campeones de seguridad de Atlassian se reúnen con regularidad para intercambiar información sobre herramientas y conocimientos sobre los últimos problemas e incidencias de seguridad a los que se enfrentan, de forma que todos nuestros equipos puedan salir beneficiados. El programa ha servido de trampolín para que la seguridad forme una parte aún más integral de nuestra cultura.

Verificación de antecedentes

Queremos contratar a personas que vayan a dejar una huella positiva en la cultura de seguridad integrada que hemos creado. Para contribuir a este proceso, se verifican los antecedentes de los nuevos empleados, de acuerdo con la legislación vigente. Según el puesto que vaya a ocupar la persona en cuestión, se comprobará si tiene antecedentes penales y se harán verificaciones con respecto a su formación, historial laboral y crédito.

Protección de nuestros productos

En Atlassian queremos garantizar que la seguridad sea una pieza esencial de todas las fases de los ciclos de vida de nuestros productos. Para conseguirlo, empleamos distintos métodos.

Puntuaciones de seguridad

Nos centramos en garantizar que la seguridad sea prioritaria en todo nuestro paquete de productos. Con este fin, hemos implementado un sistema de responsabilidad y control denominado “Puntuaciones de seguridad de productos”, que permite medir la postura de seguridad de todos los productos de Atlassian. Se trata de un proceso automatizado creado por Atlassian y en el que aplicamos un gran número de criterios centrados en la seguridad (p. ej., vulnerabilidades actuales, extensión de la formación, incidentes de seguridad recientes y cobertura de campeones de seguridad) para proporcionar una puntuación global de seguridad para cada producto.

Este proceso de puntuación proporciona a cada equipo de productos una visión objetiva de las áreas de seguridad que requieren atención. Además, identifica las lagunas existentes que deben abordarse y las medidas para subsanarlas. El proceso de puntuación de seguridad también permite al equipo de seguridad de Atlassian realizar un seguimiento fácil del rendimiento de los productos desde la perspectiva de la seguridad a lo largo del tiempo, especialmente a medida que nuestro paquete de productos sigue ampliándose.

Partners de seguridad

Nuestro equipo de seguridad de productos ejecuta un programa de partners de seguridad que proporciona orientación a los equipos de productos y garantiza que los procesos de seguridad se integren en el ciclo de desarrollo. Este programa respalda nuestros productos más críticos, ya sea con un partner de seguridad dedicado o mediante una rotación de ingenieros disponibles para otros equipos. Los partners de seguridad proporcionan consultoría de seguridad y ayudan a los equipos a supervisar, interpretar y ejecutar rápidamente las medidas determinadas a través del sistema de puntuación.

Controles de seguridad selectivos

El equipo de seguridad de los productos también ejecuta un proceso de revisión de seguridad para proporcionar controles de seguridad en los proyectos de software. Se utiliza un proceso basado en el riesgo para priorizar dónde centrar las actividades de control y determinar las medidas necesarias para mitigar el riesgo del proyecto. Dependiendo del nivel de riesgo identificado, las actividades de control combinan los siguientes elementos:

- Modelado de amenazas

- Revisión del diseño

- Revisión de código (manual y asistido por herramientas)

- Pruebas de seguridad

- Controles independientes con investigadores y consultores expertos externos

Como hemos mencionado ya en este artículo, también contamos con un programa de recompensas de errores líder en el sector, que proporciona controles de seguridad continuos a través de un grupo de investigadores de seguridad de colaboración abierta.

Seguridad del diseño mediante el modelado de amenazas

Durante las fases de planificación y diseño de nuestros productos, recurrimos al modelado de amenazas para conocer mejor los riesgos de seguridad cuando los proyectos se enfrentan a amenazas complejas o implican el desarrollo de características críticas para la seguridad. Supone un intercambio de ideas entre ingenieros, ingenieros de seguridad, arquitectos y gestores de productos, a fin de identificar amenazas y establecer las prioridades. Esta información, a su vez, se utiliza en el proceso de diseño y garantiza la implementación de unos controles adecuados. También sirve para la revisión y las pruebas selectivas en posteriores fases del desarrollo.

Análisis de código

Disponemos de una plataforma automatizada de análisis de código (denominada Asistente de seguridad) que cubre todos los repositorios de código de Atlassian. Esta plataforma ejecuta diversas herramientas de análisis estático (que siempre estamos ampliando y mejorando) para garantizar la seguridad general de nuestro código. Cuando se genera una solicitud de incorporación de cambios en un repositorio, la plataforma:

- Busca e identifica dependencias de código obsoletas que pueden introducir vulnerabilidades (las veremos con más detalle en la sección de este documento que analiza nuestro concepto para la gestión de vulnerabilidades).

- Identifica las revelaciones accidentales o involuntarias de secretos en repositorios de código (p. ej., tokens de autenticación o claves criptográficas).

- Lleva a cabo un análisis para identificar patrones de codificación problemáticos que puedan ocasionar vulnerabilidades en el código.

Base de conocimientos sobre seguridad

Para crear los productos más seguros posibles, nos aseguramos de que nuestros desarrolladores tengan la asistencia que necesitan para seguir ampliando sus conocimientos sobre amenazas y problemas de seguridad relevantes. Con este fin, mantenemos internamente una base de conocimientos de seguridad de aplicaciones que nuestros desarrolladores pueden consultar siempre que lo necesiten. Esto viene respaldado por el programa Campeones de la seguridad, que ofrece presentaciones a los equipos de desarrollo sobre patrones y problemas específicos observados y que pueden tener implicaciones en materia de seguridad.

Cómo identificamos las amenazas de seguridad y cómo nos protegemos y respondemos ante ellas

Pruebas de seguridad

Nuestras pruebas de seguridad se basan en el concepto de “control permanente”: no solo hacemos pruebas de penetración puntuales y selectivas, sino que disponemos de un modelo siempre activo de pruebas continuas que se vale de un programa de recompensas por errores de colaboración abierta. Creemos que, con este enfoque versátil, tenemos más posibilidades de encontrar vulnerabilidades y proporcionar a nuestros clientes los productos más seguros posibles. Encontrarás más información en el artículo sobre nuestro enfoque de las pruebas de seguridad externas. Este es un resumen de nuestras medidas de prueba:

- Revisiones de seguridad de Atlassian: como ya hemos señalado, nuestro equipo de seguridad de los productos ejecuta un programa de revisión de seguridad que incluye pruebas de seguridad habituales. Las pruebas consisten en la revisión del código y en pruebas de seguridad de las aplicaciones, centrándose en los puntos débiles destacados en la evaluación de riesgos.

- Pruebas de seguridad externas: recurrimos a consultoras especializadas en seguridad para realizar pruebas de penetración de caja blanca, asistidas por código y basadas en las amenazas en productos e infraestructuras de alto riesgo (ya sea en nuestros entornos en la nube, en un nuevo producto o en una nueva arquitectura fundamental).

- Equipo rojo de Atlassian: tenemos un equipo rojo interno cuya función es simular el papel de los adversarios que intentan identificar y explotar las vulnerabilidades que existen en nuestros sistemas, procesos y entornos, de forma que podamos asegurarnos de que se identifiquen y solucionen cuanto antes.

- Recompensas por errores: también recurrimos a la comunidad de investigadores de seguridad de confianza de Bugcrowd para llevar a cabo nuestro popular programa de recompensas por errores. De esta forma, podemos identificar de forma continuada vulnerabilidades en nuestros productos y, en última instancia, conseguir que el coste que supone para los atacantes encontrar y aprovechar esas vulnerabilidades sea cada vez más alto. Nuestro programa de recompensas por errores ha sido reconocido en varias ocasiones como el mejor del sector. Más de 25 de nuestros productos o entornos, desde productos de servidor, aplicaciones móviles y productos de Cloud, están dentro del alcance de este programa.

Toda vulnerabilidad de seguridad señalada en los informes siguientes se supervisa en nuestro Jira interno a medida que se incorpora al proceso de entrada del programa de recompensas por errores, y los hallazgos se clasifican y se rastrean según nuestros objetivos de nivel de servicio (SLO) de vulnerabilidades de seguridad.

- Descargar el último informe de recompensas por errores de Atlassian (10/2023)

- Descargar el último informe de recompensas por errores de Halp (10/2023)

- Descargar el último informe de recompensas por errores de Jira Align (10/2023)

- Descargar el último informe de recompensas por errores de Opsgenie (10/2023)

- Descargar el último informe de recompensas por errores de Statuspage (10/2023)

- Descargar el último informe de recompensas por errores de Trello (10/2023)

Gestión de vulnerabilidades

En Atlassian trabajamos constantemente para reducir la gravedad y la frecuencia de las vulnerabilidades en nuestros productos, servicios e infraestructuras y para conseguir que las vulnerabilidades identificadas se solucionen lo más rápidamente posible. Para ello, hemos implementado un enfoque versátil y en constante evolución para la gestión de vulnerabilidades que utiliza procesos automatizados y manuales para identificar, supervisar y solucionar vulnerabilidades tanto en nuestras aplicaciones como en nuestra infraestructura.

Identificamos vulnerabilidades de seguridad utilizando una serie de fuentes diferentes, como escáneres automatizados, revisiones de seguridad interna, informes de clientes y nuestro programa público de recompensas por errores. Cuando se ha identificado una vulnerabilidad, se registra un ticket en nuestro proyecto de Jira diseñado específicamente para el seguimiento de vulnerabilidades que afectan a toda la empresa y se asigna al propietario del sistema o al equipo de ingeniería correspondientes. Nuestro enfoque centralizado no permite utilizar la automatización para proporcionar notificaciones proactivas, escalaciones automatizadas e informes a nivel de empresa, a fin de garantizar que las vulnerabilidades se solucionen de manera oportuna.

Para obtener más información, consulta nuestro artículo sobre el enfoque de Atlassian para la gestión de vulnerabilidades.

Infraestructura

Utilizamos una amplia gama de herramientas de detección de vulnerabilidades que se ejecutan con regularidad en nuestra infraestructura para analizar e identificar automáticamente vulnerabilidades. Estas son algunas de esas herramientas:

- Análisis de la red: permite identificar los servicios activos, los puertos abiertos y las aplicaciones que se ejecutan en todo nuestro entorno, así como cualquier vulnerabilidad en el ámbito de la red.

- Detección continua de activos: realizamos una detección continua de activos y análisis de seguridad en los perímetros externos de la red. También tenemos un mecanismo de detección e inventario de activos de desarrollo interno.

- Supervisión de configuración de AWS: supervisamos la configuración de nuestros entornos de AWS con respecto a los puntos de referencia de configuración establecidos.

Revisamos continuamente las últimas herramientas disponibles y las añadimos al paquete de productos y servicios que utilizamos si consideramos que mejorarán nuestras capacidades para detectar vulnerabilidades.

Productos

Dentro de nuestro proceso de desarrollo, y además del programa de recompensas por errores al que ya hemos hecho referencia, utilizamos diversas herramientas para identificar y evitar que tantas vulnerabilidades y errores como sea posible consigan entrar en nuestros productos cuando estén a disposición de los clientes y los usuarios. Utilizamos una plataforma para facilitar la implementación de estas herramientas en nuestros repositorios de código, lo que incluye lo siguiente:

- Atlassian implementa la mayor parte de sus servicios utilizando imágenes de contenedores de Docker. Estas imágenes proporcionan un entorno empaquetado y autónomo que consta de las bibliotecas del sistema pertinentes, las herramientas, los ajustes de configuración y cualesquiera otras dependencias necesarias para que nuestros productos puedan funcionar, independientemente de los parámetros de configuración de cada máquina. Integramos un proceso exhaustivo de análisis de seguridad de los contenedores en nuestra canalización de CI/CD para cualquier contenedor que se implemente en nuestros entornos de desarrollo, ensayo o producción.

- Nuestros productos y servicios dependen de numerosas bibliotecas de código abierto. Utilizamos diversas herramientas comerciales, de código abierto y de desarrollo interno para buscar e identificar dependencias, y las cotejamos con una base de datos de vulnerabilidades de seguridad conocidas.

Además, cuando uno de nuestros usuarios identifica una vulnerabilidad durante el uso estándar del producto, agradecemos su notificación y respondemos rápidamente a las vulnerabilidades enviadas. Mantenemos informado al remitente mientras investigamos y respondemos a la incidencia.

Como ya hemos mencionado, utilizamos un proceso de “Revisión por compañeros, compilación correcta” (PRGB), por el que uno o varios pares revisan cualquier cambio en el código de un producto a fin de identificar cualquier problema que pueda llegar a causar.

Tenemos una política de solución de errores documentada que define los plazos para resolver problemas de seguridad en nuestros productos, dependiendo del nivel de gravedad del error.

Aquí encontrarás más información sobre nuestra política de solución de errores. La información sobre errores corregidos recientemente, así como los errores en los que estamos trabajando en cada momento se puede consultar en nuestro gestor de errores público.

Respuesta ante incidencias

Atlassian aplica una estrategia amplia para resolver incidentes de seguridad. Consideramos que un incidente de seguridad es cualquier instancia en la que existe un impacto negativo sobre la confidencialidad, la integridad o la disponibilidad de los datos de los clientes o los de Atlassian, o de nuestros servicios.

Tenemos un marco interno claramente definido que incluye manuales de estrategias para diferentes tipos de incidentes. Este marco abarca los pasos que debemos tomar en todas las etapas de respuesta ante incidentes, a fin de garantizar que los procesos sean uniformes, repetibles y eficientes. Estos pasos incluyen la detección y el análisis de incidentes, así como su categorización, contención, erradicación y recuperación. La uniformidad viene respaldada por el uso de nuestros propios productos, como Confluence, Jira y Bitbucket, dentro de los procesos de respuesta ante incidentes:

- Confluence se utiliza para crear, documentar y actualizar nuestros procesos de respuesta en una ubicación central.

- Jira sirve para crear tickets con los que llevar un seguimiento de todo el proceso de respuesta ante incidentes de seguridad (potenciales y reales).

- Bitbucket se utiliza cuando desarrollamos soluciones basadas en código para responder a ciertos problemas de casos extremos que surgen con determinados incidentes.

El registro y la supervisión integrales y centralizados de nuestros productos e infraestructuras garantizan la detección puntual de posibles incidentes, con el respaldo de un equipo de gestores de incidentes de guardia altamente cualificados y con una experiencia significativa en la coordinación de una respuesta eficaz. Además, contamos con la ayuda de diversos expertos externos para investigar y responder de la manera más eficaz posible.

Disponemos de procesos de notificación para nuestros clientes si sus datos se ven afectados por un incidente confirmado, así como un sólido proceso de revisión posterior a los incidentes con el que aprender de ellos para mejorar nuestras prácticas y dificultar el trabajo de los atacantes en el futuro. Para obtener más información, consulta el artículo del Atlassian Trust Center sobre nuestro enfoque sobre la gestión de incidentes de seguridad.

Programa de detecciones de seguridad

Conscientes de la necesidad de basarnos en nuestro concepto de gestión de incidentes en el contexto de un panorama de amenazas cada vez más complejo, Atlassian ha introducido el “Programa de detecciones de seguridad”. Las detecciones son búsquedas que se ejecutan de forma proactiva y programada en la plataforma de gestión de incidentes y eventos de seguridad de Atlassian para detectar actividades maliciosas dirigidas contra Atlassian y sus clientes.

Nuestro equipo de inteligencia de seguridad crea con regularidad nuevas detecciones, ajusta y mejora las detecciones existentes y automatiza las respuestas ante detecciones. Lo hace en diferentes ámbitos, como productos, tipos de ataque y fuentes de registro. De esta forma, se garantiza la cobertura más efectiva y completa posible para nuestras detecciones.

El objetivo del programa no solo es garantizar que estamos preparados para las amenazas a las que nos enfrentamos actualmente, sino anticiparnos y prepararnos para futuras amenazas. Nuestro equipo de inteligencia de seguridad también ha creado una herramienta para estandarizar nuestras detecciones. Con esto se garantiza una alta uniformidad y calidad entre las detecciones, un aspecto crucial en el sector.

Para obtener más información sobre el Programa de detecciones de seguridad, consulta esta página.

Programa Red Team

La misión del Red Team de Atlassian es aumentar la resiliencia de Atlassian contra ataques sofisticados. Adopta la perspectiva del atacante para descubrir vulnerabilidades técnicas, físicas y sociales que puedan poner en dificultades la capacidad de reacción de nuestros equipos en condiciones reales. Con esta estrategia podemos desarrollar y facilitar mejoras de seguridad efectivas para Atlassian. Gracias a este enfoque, Atlassian puede evaluar amenazas, proteger sus activos y responder de forma adecuada a los ataques reales.

El Red Team de Atlassian se centra en emular ataques de ámbito completo. Actuamos como los potenciales atacantes de la empresa y hacemos todo lo posible para infiltrarnos y poner en riesgo los sistemas críticos. Después, notificamos a los involucrados y colaboramos con ellos para implementar soluciones sostenibles y a largo plazo para las vulnerabilidades de seguridad detectadas.

- Medir y mejorar la eficacia del programa de inteligencia de seguridad.

- Crear un cambio positivo y significativo en la postura y las capacidades de seguridad de Atlassian.

- Conocer mejor nuestras vulnerabilidades y la capacidad para responder ante ataques en condiciones reales.

Protección del ecosistema y los partners de la cadena de suministros

Gestión de riesgos de proveedores

Siempre que Atlassian contrata a proveedores externos (incluidos contratistas y proveedores de servicios en la nube), nos aseguramos de que esas colaboraciones no pongan en peligro de ninguna manera a nuestros clientes o sus datos. Con este fin, nuestros equipos de Adquisiciones y asuntos legales llevan a cabo un proceso de revisión de todas las propuestas de contratación de proveedores externos. Si hay colaboraciones que supongan un riesgo alto o crítico, estarán sujetas a revisiones adicionales por parte de los equipos de Seguridad y de Riesgo y cumplimiento. La debida diligencia continua también se desempeña mediante revisiones posteriores, ya sea en el momento de la renovación de un contrato o anualmente, en función del nivel de riesgo de la colaboración.

Atlassian también exige que sus proveedores cumplan con los requisitos mínimos de seguridad dentro de su compromiso con nosotros. Este cumplimiento se consigue incluyendo en nuestros contratos con proveedores esos requisitos, que dependen del nivel de riesgo de la colaboración e incluyen lo siguiente:

- Integración de SAML con la plataforma de inicio de sesión único de Atlassian.

- Cifrado para datos en tránsito y en reposo mediante algoritmos no obsoletos.

- Mecanismos suficientes de registro para proporcionar a Atlassian información pertinente sobre posibles incidentes de seguridad.

Atlassian Marketplace

Atlassian Marketplace es una plataforma en la que los usuarios de nuestros productos pueden adquirir aplicaciones que aportan funcionalidades complementarias a los productos de Atlassian o permiten que nuestros productos se conecten con herramientas de terceros. Aunque la mayoría de las aplicaciones disponibles en Marketplace las han producido desarrolladores externos, Atlassian toma medidas para garantizar que la seguridad siga siendo una parte central del ecosistema, entre las que se incluyen las siguientes:

Programa de recompensas por errores de Marketplace: Atlassian cuenta con un excelente programa de recompensas por errores para aumentar la seguridad y la confianza en todas las aplicaciones de Marketplace. Los partners de Marketplace que participan en el programa pueden combatir de forma proactiva los riesgos de seguridad antes de que surjan, puesto que se recompensa a los investigadores que descubran vulnerabilidades de seguridad. Para obtener una insignia Cloud Fortified o Cloud Security Participant, las aplicaciones deben participar en este programa. Más información

Ecoscanner: La plataforma Ecoscanner de Atlassian realiza comprobaciones de seguridad constantemente en todas las aplicaciones de la nube de Marketplace para detectar cualquier vulnerabilidad de seguridad común y garantizar así la seguridad de nuestro ecosistema. Más información

Programa de divulgación de vulnerabilidades: El Programa de divulgación de vulnerabilidades es otro canal que permite a los clientes o investigadores de seguridad notificar vulnerabilidades detectadas en aplicaciones de la nube a Atlassian y a los partners de Marketplace. Atlassian ofrece este programa y define los parámetros correspondientes para que todas las aplicaciones de la nube puedan mitigar los riesgos de seguridad. Más información

Requisitos de seguridad de las aplicaciones en la nube: Atlassian ha definido una serie de requisitos mínimos que deben cumplir todas las aplicaciones de Marketplace. Son requisitos obligatorios y cuyo fin es imponer el uso de prácticas recomendadas de seguridad para todas las aplicaciones. Más información

Política de solución de errores de seguridad: Para garantizar que todas las aplicaciones del ecosistema de Atlassian estén protegidas, los partners de Marketplace deben cumplir los Acuerdos de nivel de servicio (SLA) para la corrección de errores de seguridad de cualquier aplicación incluida en Atlassian Marketplace. Si se detecta alguna vulnerabilidad, los partners deben corregirla dentro del plazo previsto. Más información

Programa de autoevaluación de seguridad: El programa de autoevaluación de Marketplace es una colaboración entre Atlassian y los partners de aplicaciones para mejorar las prácticas de seguridad en aplicaciones de la nube. Los participantes del programa tienen que realizar una evaluación de seguridad anual revisada y aprobada por Atlassian. Para obtener una insignia Cloud Fortified, las aplicaciones deben participar en este programa. Más información

Encontrarás más información sobre nuestro concepto de seguridad para Marketplace en el Trust Center de Atlassian Marketplace.

Cumplimiento y gestión de riesgos

Nuestros programas de gestión de riesgos y políticas

Atlassian tiene un Programa de gestión de confianza (TMP) que se basa en el estándar ISO 27001: sistema de gestión de seguridad de la información. Este programa tiene en cuenta las necesidades de seguridad de nuestros clientes y determina un conjunto de requisitos de seguridad únicos para Atlassian, atendiendo a los controles indicados en diversos estándares internacionales de seguridad.

A continuación, analizamos si esos controles son apropiados para nuestro entorno y nuestra empresa, y cuál es la mejor manera de implementarlos. El TMP tiene varios pilares:

- El Programa de gestión de políticas (PMP, por sus siglas en inglés): el PMP es la base del TMP. Incluye diversas políticas de seguridad que cubren los dominios tratados tanto por el estándar ISO 27001 como por la Cloud Controls Matrix (matriz de controles en la nube, o CCM) de la Cloud Security Alliance. Las políticas de seguridad que hemos creado se ponen a disposición de todos nuestros equipos para garantizar que conocen el nivel esperado en materia de seguridad. Las políticas se actualizan cada año y cada vez que observamos nuevas amenazas y riesgos que exijan modificar nuestro enfoque de seguridad. Puedes consultar extractos de nuestras políticas tecnológicas aquí.

- Nuestro Programa de gestión de riesgos (RMP, por sus siglas en inglés): llevamos a cabo evaluaciones de riesgos continuas en nuestros entornos y productos con el fin de evaluar los riesgos actuales a los que nos enfrentamos y garantizar que los controles implementados permitan su gestión eficaz. La naturaleza de estas evaluaciones de riesgos dependerá del entorno o producto que se evalúe. Por ejemplo, en el caso de nuestros productos, suelen ser evaluaciones técnicas de riesgos o revisiones de código. Sin embargo, también atendemos y tratamos de descubrir riesgos empresariales de alto nivel. Con periodicidad anual, realizamos una evaluación de riesgos que respalda nuestro Programa de gestión de riesgos empresariales. Además, implementamos proyectos para mitigar los riesgos identificados al menos cada trimestre. Encontrarás más información sobre nuestro concepto de Gestión de riesgos empresariales en el Atlassian Trust Center.

El Programa de gestión de confianza incluye revisiones semanales de cumplimiento de normas y otras reuniones que se documentan internamente para garantizar la eficacia de las operaciones.

Cumplimiento de leyes, reglamentos y estándares

Nuestro programa de seguridad se ha elaborado y ejecutado en cumplimiento de diversos estándares del sector. Cumplir con los estándares conocidos del sector es una parte integral de nuestro concepto de seguridad, ya que proporcionan a nuestros clientes una garantía independiente de que el programa de seguridad de Atlassian está a la altura de los controles de seguridad de referencia.

Estos son algunos de los estándares clave con los que cumplimos:

| ISO 27001 | La base del estándar ISO 27001 es el desarrollo y la implementación de un sistema de gestión de seguridad de la información (SGSI) y, a continuación, la implementación y la gestión de un conjunto de controles cubiertos por el “Anexo A” de la norma ISO 27001 a través del SGSI.

ISO/IEC 27018 es un código de prácticas que proporciona orientación adicional para la implementación de los controles ISO/IEC 27002 aplicables para proteger la información de identificación personal (PII, Personally Identifiable Information) en entornos de nube. |

| PCI-DSS | No tienes que preocuparte de nada si pagas productos o servicios de Atlassian con tarjeta de crédito: nosotros nos encargamos de garantizar la seguridad de la transacción. Atlassian es una empresa comerciante conforme con el estándar PCI DSS. |

| CSA CCM/STAR | CSA Security, Trust & Assurance Registry (STAR) es un registro gratuito y de acceso público que documenta los controles de seguridad proporcionados por diversas ofertas de informática en la nube. Hay un cuestionario de CSA STAR de nivel 1 para Atlassian disponible para su descarga en el STAR Registry de Cloud Security Alliance. |

| SOC2 y SOC3 | Con estos informes, nuestros clientes y sus auditores pueden conocer los controles establecidos de cara a las operaciones y el cumplimiento en Atlassian. En Atlassian hemos obtenido certificados SOC2 para muchos de nuestros productos. |

| RGPD | Sabemos que nuestros clientes tienen requisitos en virtud del Reglamento General de Protección de Datos (RGPD) que se ven directamente afectados por el uso de los productos y servicios de Atlassian. Por eso, hemos dedicado importantes recursos para ayudarlos a cumplir sus requisitos de acuerdo con el RGPD. Obtén más información sobre nuestro enfoque del cumplimiento con el RGPD en la página de Cumplimiento con el RGPD en Atlassian. |

| FedRAMP | El Federal Risk and Authorization Management Program (FedRAMP) es un programa gubernamental federal de EE. UU. que proporciona un enfoque estandarizado para la evaluación, la autorización y la supervisión continua de la seguridad para los productos y servicios en la nube. Puedes ver el estado individual en FedRAMP Marketplace para los siguientes productos de Atlassian:

|

Además de todos estos recursos, en nuestra página del Programa de conformidad encontrarás una lista completa de los estándares del sector con los que cumplimos.

Privacidad en Atlassian

Atlassian cuenta con un programa integral de privacidad para garantizar que cumplimos con el máximo nivel de protección de la privacidad de los datos personales en todo el mundo. Además, nuestros procesos y herramientas de gestión de datos están diseñados para ayudarte a cumplir con tus obligaciones de privacidad. Compartimos información sobre los pasos que tomamos para cumplir con diversas leyes de privacidad globales (incluidas las de Europa y California, por nombrar un par), tanto en nuestro Trust Center como en nuestra Política de Privacidad, y resumimos cómo te ayudamos a cumplir las leyes de privacidad. Estos son algunos ejemplos:

- Privacidad por diseño: diseñamos nuestros productos con la privacidad en mente, tal y como se describe en nuestra página de principios de privacidad.

- Análisis detallado: nos comprometemos a llevar a cabo evaluaciones del impacto en la protección de datos para garantizar un tratamiento adecuado, incluso con organismos reguladores si es necesario.

- Controles de acceso y formación: el personal de Atlassian que accede a los datos personales de nuestros clientes y que se encarga de su tratamiento recibe formación para gestionarlos y tiene la obligación de mantener su confidencialidad y seguridad.

- Perfiles de usuario y herramientas de privacidad: los usuarios pueden personalizar la configuración de su perfil, tal y como se describe en nuestra página de privacidad para usuarios.

- Herramientas de privacidad para administradores: ofrecemos a nuestros clientes información sobre cómo gestionamos sus datos y una página de privacidad para administradores en la que se describen las personalizaciones y los ajustes disponibles.

- Noticias y novedades: compartimos las novedades relacionadas con la evolución de las leyes de privacidad globales en nuestra página Anexo sobre el tratamiento de datos. Puedes suscribirte a nuestro feed RSS para no perderte nada.

Encontrarás más información en el Atlassian Trust Center.

Auditoría interna y externa

Realizamos exhaustivas evaluaciones de seguridad como parte de nuestras auditorías anuales de cumplimiento (por ejemplo, SOX y SOC2), lo que también implica una evaluación independiente por parte de empresas auditoras externas. Además, se realizan auditorías operativas internas en áreas que se consideran de alto riesgo, incluyendo distintos temas relacionados con la seguridad. Los resultados de estas auditorías se comunican al Comité de auditoría de nuestra junta directiva y se incorporan a un ciclo de mejora continua que nos ayuda a seguir perfeccionando el programa global de seguridad.

Solicitudes de datos por parte de organizaciones gubernamentales y cuerpos de seguridad

Como parte de nuestro compromiso de ganarnos y mantener tu confianza, cada año publicamos el informe de transparencia de Atlassian, con información sobre las solicitudes de datos por parte de organizaciones gubernamentales (ya sea una solicitud de datos de usuario o una solicitud para eliminar contenido o suspender cuentas de usuario). Atlassian analizará a fondo todas las solicitudes en busca de validez legal y, si es necesario cumplirla, responderemos de la forma más precisa posible a la solicitud específica.

Los valores de Atlassian respaldan nuestro enfoque de responder a las solicitudes de datos de los clientes por parte de los cuerpos de seguridad. Con el fin de proteger la privacidad y los derechos de los clientes, proporcionamos información de estos a los cuerpos de seguridad cuando consideramos, de forma razonable, que estamos obligados legalmente a hacerlo y tras una exhaustiva revisión legal. Para obtener de Atlassian la información del cliente, los funcionarios de los cuerpos de seguridad deben proporcionar los procesos legales adecuados al tipo de información solicitado, como una citación, una orden del tribunal o una orden de registro. Puedes consultar directrices detalladas para gestionar los requerimientos legales en las Directrices de Atlassian para requerimientos legales.

Otras preguntas y consultas

Nuestras prácticas de seguridad ofrecen una visión general de nuestro concepto en materia de seguridad. Sin embargo, dada la complejidad de este tema y la gran cantidad de acciones que Atlassian está llevando a cabo en este ámbito, en este artículo no hemos podido cubrir en detalle todos los aspectos.

Si necesitas más información, visita el Atlassian Trust Center. También puedes ponerte en contacto con el equipo de Confianza de Atlassian a través de nuestro portal de soporte si necesitas información adicional sobre cualquier cuestión relacionada con la seguridad de Atlassian. Además, puedes plantear tus dudas a la Comunidad de confianza y seguridad de Atlassian.

¿Quieres profundizar?

Hemos mencionado muchos otros documentos y recursos en esta página y te animamos a profundizar en ellos para comprender mejor nuestro enfoque en relación con la seguridad y la confianza.